O sistema de controle de acesso é um conjunto ordenado de elementos (hardware, software e suporte humano) que se encontram interligados e que interagem entre si, que tem a função de gerenciar o acesso a espaços pré-determinados.

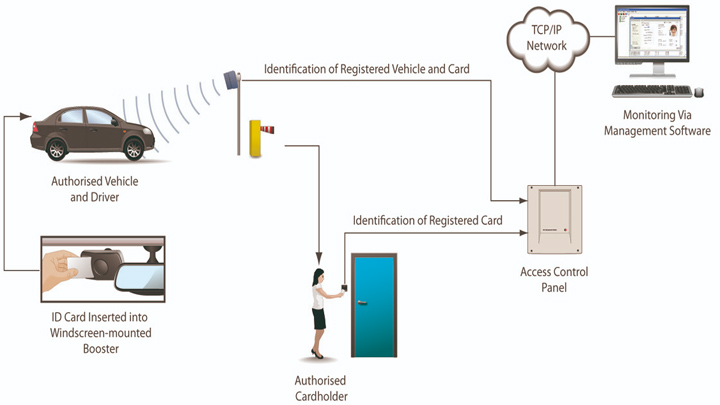

Com esse sistema torna-se possível gerenciar o acesso de pessoas e objetos previamente cadastradas e identificadas por cartão de proximidade, características biométricas ou senhas às áreas sob supervisão onde seja necessário controle seletivo de acesso ou controle estatístico de movimentação.

O sistema de controle de acesso têm como objetivo principal o gerenciamento da movimentação de pessoas – empregados, visitantes, prestadores de serviços etc., dependendo do ambiente no qual se aplica – ou veículos dentro de áreas estratégicas das estabelecimentos.

Por José Sérgio Marcondes.

Postado 17/02/2020

Índice do Conteúdo

1. Definição de Sistema2. Definição de Controle de Acesso

3. O que é um Sistema de Controle de Acesso?

4. Definições de Sistema de Controle de Acesso

5. Objetivo Sistema de Controle de Acesso

6. Funções do Sistema de Controle de Acesso

7. Como funciona o Sistema de Controle de Acesso?

8. Recursos dos Sistemas de Controle de Acesso

9. Arquitetura do Sistema de Controle de Acesso

10. Tecnologias dos Sistemas Controle de Acesso

11. Participação do Leitor

12. Dados para Citação em Trabalhos

13. Referencias Bibliográficas

Voltar para o Índice

1. Definição de Sistema?

Do latim systema, um sistema é um conjunto ordenado de elementos que se encontram interligados e que interagem entre si.

É um conjunto de elementos interdependentes de modo a formar um todo organizado. Vindo do grego o termo “sistema” significa “combinar”, “ajustar”, “formar um conjunto”.

Pode ser classificado em sistema físico (como um computador por exemplo) ou também como sistema abstrato (como um software de computador).

Há ainda, dentro do conceito de sistema, os subsistemas, que se trata de um sistema dentro de outro sistema, esse, por sua vez, maior que o anterior.

Por exemplo: O sistema de controle de acesso é composto de outros sistemas como o: sistema de identificação e o sistema de bloqueio de acessos.

Também se pode mencionar a noção de sistema informático ou informatizado, bastante comum nas sociedades modernas de hoje.

Este tipo de sistemas diz respeito ao conjunto de hardware, software e suporte humano de empresa ou organização.

Incluem computadores bem como os programas necessários para o processamento de dados e as pessoas responsáveis pela respectiva gestão.

Voltar para o Índice

2. Definição de Controle de Acesso

Um controle de acesso (CA) é um tipo de serviço de segurança que gerencia e controla quem ou o que tem permissão de entrar ou sair de um sistema, ambiente ou instalação, fazendo o registro e armazenamento dessas movimentações.

Ele identifica entidades que têm acesso a um dispositivo ou instalação controlada com base na validade de suas credenciais.

Existem dois tipos de controle de acesso:

- Controle de acesso físico – aquele que gerencia acessos físicos a instalações, áreas, prédios e salas e a ativos físicos; e

- Controle de acesso lógico – aquele que gerencia acessos e conexões às redes de computadores, arquivos e dados de sistemas.

Voltar para o Índice

3. O que é um Sistema de Controle de Acesso?

Na atualidade, um sistema de controle de acesso é uma integração de recursos de software e hardware, que podem ser instalados em diferentes áreas segregadas entre si por algum dispositivo de bloqueio os quais podem ser portas, cancelas, catracas ou portões.

Os controles de acesso propriamente ditos são meios que estabelecem restrições e controle a circulação e/ou acesso.

Controle de acesso é compreendido pela atividade que resulta no controle de circulação de pessoas ou veículos à determinada instituição através de barreiras físicas que dificultam, retardam e controlam toda movimentação.

Nele estão contidas, em conjunto com a ação humana, barreiras físicas que restringem acesso a determinadas áreas como cancelas, catracas, portas, portões e torniquetes.

Essas barreiras físicas podem ser automatizadas de tal forma utilizando-se recursos de eletrônica, eletromecânica e programas de computadores de forma que a ação humana utilizada para controle das mesmas seja reduzida a um posto de monitoramento, uma vez que a solicitação de acesso é feita com a aproximação do cartão da pessoa que deseja acessar determinada área. (BRASILIANO, 2003, p.19)

Na prática esses sistemas são muito utilizados em empresas e condomínios com objetivos distintos.

3.1 Sistema de Controle de Acesso em Condomínios

O sistema de controle de acesso em condomínios são utilizados para registro do horário de entrada e saída de condôminos e para controle da entrada de visitantes de forma que essas pessoas devam se identificar na portaria para que o funcionário da portaria verifique com a pessoa que receberá a visita se pode permitir a entrada do visitante.

O controle de acesso a condomínios consiste no gerenciamento do fluxo de entrada e saída de moradores, visitantes, funcionários, prestadores de serviço e veículos.

Tanto o controle como o monitoramento de todos os eventos podem ser realizados da forma tradicional, através do serviço de portaria presencial ou de forma remota e automatizada, por meio do uso de soluções tecnológicas inovadoras (portarias virtuais).

3.2 Sistema de Controle de Acesso em Empresas

O sistema de controle de acesso em empresas são utilizados também em portarias e recepções com o mesmo objetivo dos condomínios, porém suas principais aplicações são em áreas nas quais se fazem necessários a segurança da informação e de bens críticos, ou seja, os ativos tangíveis e intangíveis da organização.

O sistema de controle de acesso em empresas também pode estar relacionado a diferentes meios:

- Sistemas de controle de acesso físico feito pela área de segurança patrimonial;

- Sistema de segurança eletrônica, através de sistemas eletrônicos de segurança;

- Sistema de segurança lógico – relacionado a segurança da informação, que garante a proteção de todo e qualquer conteúdo gerados, , manipulados e armazenados em meios informatizados.

Voltar para o Índice

4. Definições de Sistema de Controle de Acesso

O sistema de controle de acesso é um conjunto ordenado de elementos (hardware, software e suporte humano) que se encontram interligados e que interagem entre si, que tem a função de gerenciar o acesso a espaços pré-determinados.

Com a implantação de sistemas de controle de acesso, torna-se possível gerenciar o acesso de pessoas previamente cadastradas e identificadas por cartão de proximidade, características biométricas ou senhas às áreas sob supervisão onde seja necessário controle seletivo de acesso ou controle estatístico de movimentação.

Todos os eventos podem ser registrados e armazenados no servidor de controle de acesso.

Nestes servidores também é feita toda a parametrização do sistema, estas configurações determinam as permissões e restrições dos acessos a determinadas áreas na qual o sistema foi instalado bem como a emissão de relatórios para consultas futuras das operações realizadas.

Voltar para o Índice

5. Objetivo Sistema de Controle de Acesso

Saber quem e o que entra e sai da empresa é fundamental para garantir

a segurança tanto das pessoas quanto do patrimônio da organização empresarial.

O sistema de controle de acesso têm como objetivo principal o gerenciamento da movimentação de pessoas – empregados, visitantes, prestadores de serviços etc., dependendo do ambiente no qual se aplica – ou veículos dentro de áreas estratégicas das estabelecimentos.

O sistema de controle de acesso deve assegurar entrada fácil, simplificada às pessoas devidamente autorizadas, impedir o acesso de pessoas não autorizadas e a saída não autorizadas de pessoas, bens e valores.

Voltar para o Índice

6. Funções do Sistema de Controle de Acesso

A principal função do sistema de controle de acesso é assegurar que todas as pessoas, objetos e informações estejam em um ambiente tranquilo e controlado e seguro.

As funções básicas dos sistemas de controle de acesso são dissuadir, gerenciar, detectar e responder.

6.1 Dissuadir

O sistema de controle de acesso deve ser capaz de criar de um ambiente pouco atraente para as tentativas de acessos não autorizados.

Os meios e técnicas empregadas nos sistemas de controle de acesso deve ser capaz de dissuadir a intenção de acesso não autorizado, ou seja, de criar um efeito capaz de desmotivar o invasor de sua intensão.

6.2 Gerenciar

O sistema implementado deve permitir e facilitar o gerenciamento da movimentação no ambiente, deve ser capaz de :

- Identificar os agentes solicitantes dos acessos;

- Checar as permissões de acessos;

- Bloquear acessos indesejáveis;

- Autorizar ou negar acessos, mediante existência de autorização ou não;

- Registrar movimentações refentes ao acessos permitidos;

- Identificar, alertar e registrar tentativas de acessos não autorizados;

- Permitir consultas e emitir relatórios sobre os acessos consentidos, com detalhamento da sua movimentação, assim como das tentativas de acessos não autorizadas ao ambiente.

6.3 Detectar

Os sistemas de controles de acesso devem ser capazes de, identificar e alertar sobre tentativas de acessos não autorizados com a maior antecedência possível.

Pois, o quanto antes se detecta a tentativa da invasão mais aumenta as chances de que o invasor seja neutralizado e detido no curso da sua ação invasiva.

No que refere a segurança física, existem diversos sistemas eletrônicos de segurança, que podem ser empregados para auxiliar na detecção de tentativas de invasões..

6.4 Responder

O sistema de controle de acesso deve ser munido de um sistema de pronta resposta para agir em casos de tentativas ou acessos não autorizados.

Ela deve ser capaz de detectar, interceptar e neutralizar o ataque identificado os mais rápido possível e na medida necessária.

Voltar para o Índice

7. Como funciona um sistema de controle de acesso?

O funcionamento do sistema de controle de acesso está ligado ao gerenciamento da movimentação (entrada e saída) de pessoas nas instalações e áreas da organização.

Esse tipo de controle é imprescindível para que a segurança das pessoas e a proteção dos bens patrimoniais esteja garantida.

Também permite a geração de relatórios com os dados de frequência de cada pessoa ao local controlado, a frequência em que um empregado, prestador de serviço ou visitante entra na organização e os horários em que isso acontece.

Também é possível monitorar os horários em que há maior movimentação(entrada e saída) na portaria e saber com precisão a quantidade de pessoas que estão dentro do condomínio em horários desejados.

Voltar para o Índice

8. Recursos dos Sistemas de Controle de Acesso

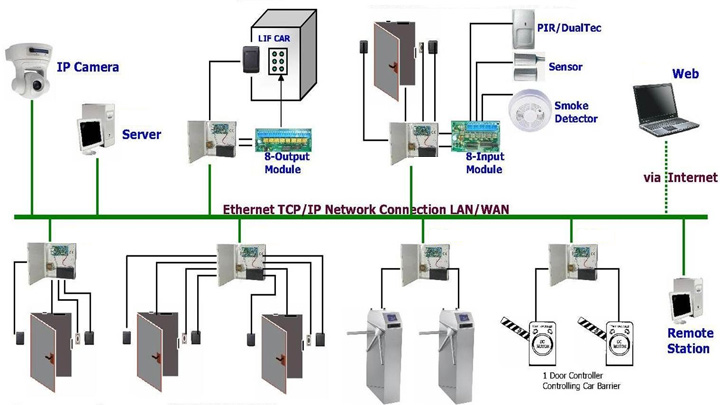

Os sistemas de controle de acesso são implementados através de uma integração entre software e hardware.

Todos os parâmetros do sistema são configurados nos software e o hardware fica responsável para fazer a comunicação do meio de identificação utilizado com o software e também para fazer o chaveamento do dispositivo de bloqueio por ele controlado.

8.1 Softwares de gerenciamento de controle de acesso

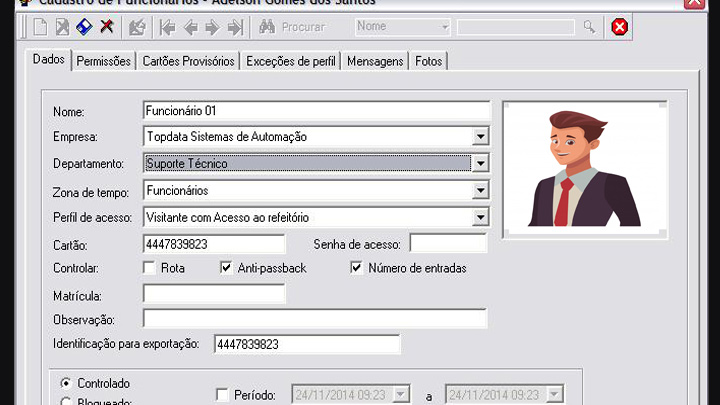

Um bom softwares de gerenciamento de controle de acesso devem possuir basicamente os seguintes recursos:

- Permitir o controle de acesso de pessoas que utilizam o sistema freqüentemente, empregados, prestadores de serviço, visitantes e tratar essas informações de forma independente;

- Permitir configuração de zonas de controle, as quais são o conjunto de áreas delimitadas por bloqueios físicos que restringem e controlam o acesso. Permitindo a atribuição de acesso a todas as áreas de uma zona ou somente a uma ou algumas delas;

- Permitir configuração de tabelas de horários, dias da semana e feriados criadas para que os acessos sejam restritos ou permitidos somente em alguma faixa horária e/ou dias da semana e feriados, associado à zona permite um controle mais rigoroso do acesso;

- Permitir que a associação das tabelas de áreas e horários seja associada para cada pessoa ou grupo de pessoas que terão que obedecer às mesmas políticas de segurança.

- A associação das tabelas forma um conceito denominado direitos de acesso. As definições dos direitos de acesso são feitas em conjunto entre as gerencias dos diversos departamentos e da gestão de segurança patrimonial, em muitas empresas a gestão de segurança é feita pelo departamento de recursos humanos.

- Armazenar todos os eventos do sistema, tanto os de acessos autorizados quanto os de acessos negados, para possibilitar consultas futuras;

- Ser possível no cadastro das pessoas inserirem informações de departamento, empresa e categoria;

- Permitir emissão de relatórios e importação dos mesmos em diversos formatos, como arquivos texto, planilhas e pdf, por exemplo, para facilitar a análise dos mesmos.

- Monitoramento em tempo real dos eventos de acesso que estejam ocorrendo, esses eventos pode alertar o operador do sistema de que uma pessoa não autorizada está tentando acessar a uma área na qual não tem permissão e também informa ao operador se algum dispositivo de bloqueio permanece aberto por mais tempo que o necessário.

8.2 Hardware controle de acesso

Da mesma forma que os softwares de controle de acesso precisam ter alguns recursos, o hardware de controle de acesso deve atender alguns requisitos básicos para possibilitar um bom projeto.

Requisitos básicos hardware controle de acesso:

- Possuir interface de comunicação serial TCP/IP – as interfaces seriais estão deixando de ser utilizadas por possuir muitas particularidades na sua implementação, como limitações de distância, as interfaces ethernet que utilizam protocolo TCP/IP estão substituindo as seriais pela facilidade de configuração e por muitas vezes permitir o aproveitamento de infraestrutura da rede existente, o que facilita e reduz custos de instalação do sistema;

- Permitir memória interna para armazenamento das listas de cartões e tabelas do sistema para eventual falha de comunicação com o servidor;

- Possuir entrada para conexão de sensores que notificarão o sistema de que houve passagem pelo dispositivo de bloqueio ou mesmo que o dispositivo de bloqueio está aberto por mais tempo do que necessário;

- Entrada para conexão de sinais que indicam emergência como dispositivos de quebra de vidro para liberação do dispositivo de bloqueio;

- Possuir saídas de contato seco, ou seja, relés para que possam ser adaptadas a diferentes dispositivos de bloqueio;

- Possuir entrada para identificadores preferencialmente no protocolo Wiegand, o qual funciona com praticamente todos leitores RFID e biométricos.

Voltar para o Índice

9. Arquitetura do Sistema de Controle de Acesso

Atualmente existem muitos fabricantes de software e hardware para sistemas de controle de acesso, dos quais, a grande maioria possibilitam que os sistemas instalados atendam os critérios citados anteriormente.

Uma arquitetura básica do sistema de controle de acesso é composta por servidor, rede ethernet, terminais de operação, controladoras, bloqueios e identificadores.

9.1 Servidor

Servidor é um software ou computador, com sistema de computação centralizada que fornece serviços a uma rede de computadores, no qual são instalados banco de dados e o módulo principal do software de gerenciamento do sistema.

Neste servidor são armazenas todas as informações como configurações de parâmetros do sistema e de conexão com o banco de dados e serviços instalados no sistema operacional para executar as tarefas de comunicação do software entre os terminais e as controladoras. O servidor do sistema deve ficar em local com acesso físico restrito normalmente no CPD ou na central de segurança.

9.2 Terminal

O terminal é uma estação de trabalha e ponto de acesso a rede computacional na qual é instalado o aplicativo de operação do software de controle de acesso.

Neste aplicativo é possível ter acesso a todas as funções de configuração e operação do sistema, porém, todo acesso a essas funções é configurado de acordo com a atribuição de cada operador, alguns tem acesso somente a cadastro de pessoas, outros cadastros de pessoas e emissão de relatórios e outros acesso a todas as funções (administrador do sistema).

Mas corriqueiramente a função deste elemento é cadastrar pessoas e emissão de relatórios.

9.3 Câmera tipo Webcam

A Câmera tipo Webcam é utilizada para captar imagem das pessoas com o objetivo de cadastro e emissão de cartão de identificação e/ou para reconhecimento facial, onde a há identificação por biometria facial.

9.4 Controladora

Placa de circuitos eletrônicos responsável pelo gerenciamento do controle de acesso propriamente dito. Recebem do servidor os dados necessários tais como listas de cartões, áreas habilitadas, feriados e outros.

Gerencia as solicitações de acesso dos leitores, verifica as restrições e autoriza ou nega o acesso conforme o caso.

Todos os eventos detectados nos módulos são informados ao servidor e são armazenados no banco de dados.

Possui interfaces para a conexão de leitores de cartões ou identificadores biométricos, saídas de relé para comandar a liberação dos bloqueios e entradas de sinal para confirmação de passagem pelo bloqueio.

9.5 Identificadores

Os identificadores são definidos como a tecnologia utilizada para identificação da pessoa ao sistema.

Podem ser utilizados teclados para digitação de senhas, leitores de cartões (RFID ou código de barras), leitores biométricos (identificação de impressões digitais, geometria da mão, reconhecimento facial dentre outros).

9.6 Bloqueios

São as barreiras físicas utilizadas para segregar as áreas controladas das de uso comum, ou seja, é o meio de conexão do individuo (pessoa ou veículo) as áreas de acesso conrolado.

Vários dispositivos de bloqueio podem ser controlados por sistemas eletrônicos de controle de acesso, pois praticamente todos são chaveados por contato eletromecânico seja por um simples pulso de contato seco ou por chaveamento de um dos fios que alimentam o dispositivo, são exemplos de dispositivos de bloqueios portas, portões, cancelas, catracas dentre outros.

9.7 Meios de Interconexão

É o meio físico que permite a comunicação entre os elementos do sistema. Pode significar simplesmente a conexão entre dois ou mais elementos do sistema, que pode ser feito através de diversos equipamentos, como switches, hubs e roteadores.

No inicio a comunicação entre o servidor e as placas controladoras eram feita através de comunicação serial, com o avanço tecnológico e também como tendência de mercado a tecnologia de comunicação das placas controladoras convergiram para o padrão com protocolo TCP/IP, ainda assim alguns fabricantes constroem as placas controladoras de forma que funcionem tanto em uma rede TCP/IP quando em rede serial.

A vantagem de utilizar equipamentos que permitem conexão via rede TCP/IP, pois o sistema pode ser operado remotamente e também pode gerenciar dispositivos instalados em localidades diferentes do local onde está instalado o servidor do sistema.

O sistema também é muito versátil, pois permite controle e acesso remoto a todos os tipos de bloqueios.

Outra vantagem da conexão via rede TCP/IP é a possibilidade de utilizar a rede existente. Isso facilita a instalação do projeto e reduzir custos.

Voltar para o Índice

10. Tecnologias dos Sistemas Controle de Acesso

As funções dos sistemas de controle de acesso são configuradas e gerenciadas por software o qual opera em conjunto com uma placa controladora que faz a interface entre o método de identificação e o software e o dispositivo de bloqueio a ser controlado.

Com isso a tecnologia que difere os sistemas eletrônicos de controle de acesso é a forma de coleta da identificação das pessoas ou veículos e os dispositivos de bloqueio utilizados como barreiras físicas.

10.1 Dispositivos de Bloqueio

Dispositivos de bloqueios pode ser definido como sendo as barreiras físicas utilizadas para segregar as áreas controladas das de uso comum.

Os dispositivos são escolhidos de acordo com a área que se deseja segredar e em relação ao que se deseja controlar acesso, pessoas ou veículos.

Vários dispositivos de bloqueio podem ser controlados por sistemas eletrônicos de controle de acesso, pois praticamente todos ao serem automatizados são acionados por um pulso de contato seco ou pelo chaveamento da alimentação do dispositivo.

Os dispositivos de bloqueios mais utilizados em conjunto com sistemas eletrônicos de controle de acesso são as cancelas, catracas, portas, portões e portais:

10.1.1 Portas, portões e portais

São muito utilizadas para separar ambientes que necessitem de mais segurança. Para que uma porta funcione em um sistema de controle de acesso é instalada uma fechadura eletromagnética para substituir a fechadura existente ou para funcionar em conjunto com a mesma como redundância de segurança.

O tipo de porta ou portão é projetado de acordo com a área na qual será instalada, os diversos sistemas podem utilizar portas e portões duplos formando uma sistema de eclusa na qual uma só pode ser aberta com a outra fechada, as portas também podem ser giratórias para que passe somente uma pessoa por vez e ainda portais com detectores de metais.

10.1.2 Cancelas Automáticas

As cancelas são dispositivos utilizados para controlar locais onde há um grande fluxo de veículos, como portarias de condomínios e empresas, estacionamentos e pedágios, substitui os portões nesses casos, pois libera o fluxo com rapidez.

As cancelas são acionadas por um pulso de contato seco, desta forma qualquer hardware de controle de acesso pode ser integrado a cancelas.

Devido a vulnerabilidade é aconselhável que se utilize meios de vigilância em conjunto, como sistemas de circuito fechado de televisão, permitindo o monitoramento das imagens em tempo real e, se necessário, a reprodução dessas imagens para análise futura dos eventos.

10.1.3 Catracas Eletrônicas

As catracas são dispositivos eletromecânicos utilizados para controle de passagem de pessoas. São normalmente instaladas em recepções, por não haver necessidade de dividir o ambiente com paredes e portas para restringir a passagem.

A vantagem é que por seu controle ser giratório permite que passe uma pessoa por vez evitando que uma pessoa não autorizada aproveite a passagem da pessoa anterior.

Normalmente requerem uma atividade anterior como o cadastramento

dos visitantes e cadastramento dos funcionários.

10.2 Tecnologias de Identificação

Os meios de identificação não funcionam de forma isolada, porém é o fator que determina o nível de segurança do sistema e também o custo de implantação do mesmo.

Existem diversas formas de identificação dos indivíduos a um sistema de controle de acesso, porém a escolha da tecnologia utilizada é feita baseada no nível de segurança que se deseja ter no sistema, na área que se deseja implementar controle pois devem ser levadas em considerações as condições físicas do ambiente e a disponibilidade de recursos financeiros para investimentos no sistema.

10.2.1 Critérios para verificação de identidades

O processo de identificação dos sistemas de controle de acesso se baseia em três critérios para realizar a identificação do individuo.

- Algo que só o individuo sabe – que são as senhas numéricas ou alfanuméricas;

- Algo que só o individuo possui – ou seja, objetos físicos únicos que autorizam o portador, pessoa, veiculo ou objeto a obter o acesso requisitado, como, por exemplo, chaves, cartões e TAGs.

- Algo que só o individuo é – são características biométricas dos seres humanos que os identificam para os sistemas de controle de acesso.

10.2.2 Representação física dos critérios de identificação

Fisicamente, esses três critérios são representados por dispositivos de armazenamento de código, sistemas de chaves portáteis e sistemas de atributos físicos.

a) Dispositivo de armazenamento de código :

Um dispositivo de armazenamento de código é uma forma de combinação eletrônica de bloqueio, geralmente manifestada como um sistema de controle de acesso por teclado.

Requer que a pessoa que deseja entrar insira um sequência de números (algo que a pessoa conhece) e que os circuitos eletrônicos devem reconhecer.

b) Sistemas de chave portátil:

Os sistemas de chave portátil geralmente assumem a forma de cartão magnético, de código de barras, smartcard ou cartão de proximidade (algo que a pessoa possui) e que os circuitos eletrônicos devem reconhecer.

c) Sistemas de atributos físicos:

Os sistemas de atributos físicos, às vezes denominados sistemas biométricos, medem algumas característica física ou comportamental única (algo que a pessoa é ou faz) para identificar um pessoa.

Qual a melhor?

Existem equipamentos dedicados para cada uma dessas tecnologias de identificação, sendo que todas possuem vantagens e desvantagens, e sua aquisição deve estar associada a uma analise de riscos e uma relação custo benefício adequada.

A combinações dessas técnicas de controle de acesso podem aumentar bastante a segurança fornecida em relação a qualquer um deles sozinho.

Por exemplo: uma porta controlada por um leitor de cartão e um sistema de teclado requerem que indivíduo possua o cartão e conheça a senha de acesso. Caso o cartão seja perdido ou roubado, uma pessoal não autorizada não conseguirá ter acesso fazendo uso do cartão por não conhecer a senha.

10.2.1 Teclados

Os sistemas com teclados permitem o acesso da pessoa a partir da correta digitação da senha desta forma o dispositivo de bloqueio é liberado

A desvantagem deste sistema é a grande facilidade para copiar a senha e com o tempo o desgaste do teclado facilitará a descoberta das senhas pelas

teclas que ficam visivelmente mais desgastadas.

10.2.2 Cartões

Os cartões são sistemas bastante empregados pelo baixo custo e pela variedade de possibilidades que oferecem os softwares que lhes dão suporte.

Podem ser de memória de contato ou de proximidade, para leitura de código de barras ou tarjas magnéticas, sendo que os dois últimos

estão deixando de ser utilizados pela quantidade de problemas e pela facilidade de cópia dos cartõe.

Os cartões de proximidade possuem um protocolo de codificação que torna praticamente impossível a incidência de cartões repetidos e a cópia de cartões é impossível.

Os cartões de proximidade utilização tecnologia de identificação por rádio freqüência (RFID).

Para leitura dos cartões é necessário que sejam instalados leitores em locais estratégicos próximos as áreas de conexão, ou seja, próximo das portas, catracas ou para o caso de veículos ao alcance do motorista.

Os leitores são conectados as placas controladoras do sistema os quais farão a interface com o servidor de sistema.

10.2.3 Biometria

Biometria é estudo estatístico das características físicas ou comportamentais dos seres vivos. Atualmente este termo também foi associado às pessoas como forma de identificá-las unicamente.

Hoje é usada na identificação criminal, controle de ponto, controle de acesso, etc.

Como dito anteriormente o reconhecimento do individuo será dado por características físicas do mesmo.

O controle biométrico é extremamente confiável, pois sua estrutura básica consiste no registro de certas características físicas ou comportamentais de cada pessoa, que são comparadas a um arquivo armazenado em seu banco de dados.

Esses sistemas se tornaram possíveis com a evolução das técnicas de processamento digital de sinais, utilizando essas técnicas as características são amostradas, digitalizadas e armazenadas em um banco de dados associada a um código.(BRASILIANO, 2003, p.47).

10.2.4 Os principais sistemas biométricos existentes são:

a) Geometria da mão:

Este sistema, também chamado de Hand Key, utiliza características das mãos.

Reconhecem a geometria da mão, analisando comprimento e largura dos dedos, e a área da mão.

Para realizar acesso, o usuário posiciona sua mão no leitor o qual faz uma comparação entre a leitura realizada e os dados armazenados em seu banco de dados, caso as condições sejam satisfeitas o sistema libera o acesso.

b) Impressões digitais:

A impressão digital é o desenho formado pelas papilas, presentes nas polpas dos dedos das mãos, deixado em uma superfície lisa. As impressões digitais são únicas em cada indivíduo, sendo distintas inclusive entre gêmeos univitelinos.

Hoje em dia o reconhecimento de impressões digitais está relacionado tanto com a investigação criminal como autenticação em tempo real. No cenário criminal, softwares conhecidos como AFIS (“Automated Fingerprint Identification System”) utilizam grandes bancos de dados, com imagens completas de impressões digitais visando uma posterior identificação de pistas deixadas na cena de um crime.

Já na autenticação em tempo real são utilizadas técnicas mais leves e denominadas Finger Scan, onde não são aplicadas comparações de imagens completas, mas sim um reconhecimento de padrões onde é gerado um modelo a partir da imagem inicial.

c) Leitura da Retina ou Iris:

Escaneiam a íris ou retina.

No caso de mapeamento de retina a identificação do individuo é feita pelo escaneamento dos vasos sanguíneos do globo ocular.

Já o mapeamento da íris se baseia sobre os anéis coloridos em torno da pupila.

d) Identificação da face:

Esta técnica consiste na leitura de pontos delimitadores da face para identificação de tamanhos, proporções, formas e distâncias.

Identifica as pessoas mesmo que a face tenha sido alterada por barba, bigodes, sobrancelhas, cor ou cortes de cabelo diferentes.

É uma técnica muito nova e que não causa desconforto algum, pois como a captura e leitura é feita por uma câmera o usuário fica a uma distância confortável do ponto de leitura.

c) Reconhecimento de Voz:

Reconhece padrões de voz, identificando se o individuo é do sexo masculino ou feminino.

Não é muito usado em segurança, pois pode ser facilmente burlado.

d) Reconhecimento de Caligrafia:

Reconhece a forma com que uma pessoa escreve e posteriormente identifica o individuo que escreveu.

Alguns sistemas podem ser burlados de forma que a assinatura e o formato das letras podem ser copiados, porem há tecnologias que não analisam somente a escrita, mas também a forma com que a pessoa escreve (pressão, angulação da caneta ao escrever, tempo de escrita, etc.) ficando assim mais difícil burlar o sistema.

Voltar para o Índice

11. Você Gostou? Sem sim, colabore com o crescimento do Blog

Para continuar publicando e disponibilizando os artigos de forma gratuita a todos, solicito a você leitor ou leitora, que ajude na divulgação e crescimento do blog, fazendo pelo menos uma das práticas a seguir:

- Deixe seu comentário no final do artigo, ele é muito importante para nós;

- Divulgue, curta e compartilhe as publicações com seus amigos pelas redes sociais;

- Leia mais um artigo, essa prática nos ajuda muito;

- Inscreve-se na nossa Newsletter.

Convido você a se inscrever para acompanhar as publicações do nosso blog, os links para cadastro estão na lateral do blog para acessos com desktop ou logo abaixo para acessos com celular.

Obrigado pelo tempo disponibilizado na leitura de nosso artigo, espero que tenha sido útil pra você!

Forte abraço e sucesso!

José Sérgio Marcondes

Acesse o botão a seguir e você encontrará uma lista de posts relacionados ao tema desse post, que lhe serão muito úteis como leitura complementar a esse assunto.

Voltar para o Índice

12. Dados para Citação em Trabalhos

MARCONDES, José Sérgio (18 de fevereiro de 2020). Sistema de Controle de Acesso: O que é? Definições e como funciona. . Disponível em Blog Gestão de Segurança Privada: https://gestaodesegurancaprivada.com.br/sistema-controle-de-acesso-definicoes-como-funciona/ – Acessado em (inserir data do acesso).

Voltar para o Índice

13. Referencias Bibliográficas

BRASILIANO, A.C.R.; BLANCO L. Planejamento Tático e Técnico Em SegurançaEmpresarial. 1. Ed. Sicurezza: São Paulo, 2003.

MANDARINI, M.; Segurança Corporativa Estratégica. 1. Ed. Manole LTDA.: Barueri, 2005.

FONTES, E.; Vivendo A Segurança Da Informação. 1. Ed. Sicurezza: São Paulo: 2000.

Sobre o Autor

2 Comentários

Olá ELIK PAULO!

Ainda não, más logo teremos.

Marcondes,

Teria um artigo sobre revista pessoal para segurança privada