Controle de Acesso Lógico é um conjunto de procedimentos, medidas e uma combinação de hardwares e softwares com o objetivo de proteger dados, programas e sistemas, alocados num Ciberespaço , contra tentativas de acesso não autorizadas feitas por pessoas ou outros programas de computador.

Tem as funções de identificação e autenticação de usuários; alocação, gerência e monitoramento de privilégios; limitação, monitoramento e desabilitação de acessos; e prevenção de acessos não autorizados.

Esta diretamente ligado a Segurança da Tecnologia da Informação, que tem um papel estratégico nas organizações, pois é área responsável pelos processos de proteção de toda a estrutura da tecnologia da informação de uma organização.

Por José Sérgio Marcondes.

Postado 10/02/2020

Índice do Conteúdo

1. Segurança da Informação2. O que são controles de acesso?

3. O que é o Controle de Acesso lógico?

4. Que recursos devem ser protegidos?

5. Objetivos do Controle de Acesso Lógico

6. Processos de Identificação e Autenticação de Usuários

7. Concessão de senhas aos usuários

8. Outras formas de autenticação do usuário

9. Restrições Controle de Acesso Lógico

10. Proteção de Arquivos

11. Direitos e permissões de acesso

12. Listas de controle de acesso lógico

13. Monitoramento de Acesos a Recursos Informacionais

14. Outros controles de acesso lógico

15. Políticas de Controle de Acesso Lógico

16. Regras de controle de acesso lógico

17. Participação do Leitor

18. Dados para Citação em Trabalhos

19. Referencias Bibliográficas

Voltar para o Índice

1. Segurança da Informação

A Informação é um ativo importante das organizações, e em muitos casos o mais importante, e como tal deve ser protegido adequadamente durante todo seu ciclo de vida: criação, manipulação, armazenamento, transporte e descarte.

Segurança da Informação é a aplicação conjunta da segurança física e do ambiente, da segurança da tecnologia da informação e da segurança em pessoas, com foco na gestão dos riscos inerentes aos negócios, tanto diretos quanto indiretos.

A Segurança Física, parte integrante da segurança patrimonial da organização, é composta por (mas não somente por):

- Segurança pessoal – medidas a serem tomadas para garantir a segurança dos funcionários, prestadores de serviços e pessoas chave da organização;

- Controle de Acesso Físico – medidas implementados para garantir a segurança física do patrimônio da organização, principalmente daqueles necessários à continuidade operacional;

- Segurança do Ambiente – Proteção contra alagamentos, desmoronamentos, incêndio e outros sinistros que possam atingir o ambiente físico onde se encontra a informação;

A Segurança da Tecnologia da Informação, parte integrante da Área de Tecnologia da Informação (TI) da organização, é composta por (mas não somente por): controle de acesso lógico ao Ciberespaço da Organização.

“Ciberespaço” é o ambiente criado de forma virtual através do uso dos meios de comunicação modernos destacando-se, entre eles, a internet.

O controle de acessos aos sistemas e dados é uma parte de extrema importância para garantia da segurança da informação.

Voltar para o Índice

2. O que são controles de acesso?

Os controles de acesso, podem ser físicos ou lógico e têm como objetivo proteger equipamentos, aplicativos e arquivos de dados contra perda, modificação ou divulgação não autorizada.

O controle de acesso físico busca gerenciar o fluxo de pessoas com a ajuda de dispositivos como, barreiras físicas, portas, fechaduras, catracas e chaves. Boa parte das ações são tomadas para limitar e gerenciar o acesso físico às dependências a serem protegidas.

Já os sistemas computacionais, bem diferentes de outros tipos de recursos, não podem ser facilmente controlados apenas com dispositivos físicos, como cadeados, alarmes ou agentes de segurança.

Faz se necessário um controle de acesso específico chamado de Controle de Acesso Lógico.

Voltar para o Índice

3. O que é o Controle de Acesso Lógico?

Controle de Acesso Lógico é um conjunto de procedimentos, medidas e uma combinação de hardwares e softwares com o objetivo de proteger dados, programas e sistemas, alocados num Ciberespaço , contra tentativas de acesso não autorizadas feitas por pessoas ou outros programas de computador.

Tem as funções de identificação e autenticação de usuários; alocação, gerência e monitoramento de privilégios; limitação, monitoramento e desabilitação de acessos; e prevenção de acessos não autorizados.

O controle de acesso lógico pode ser encarado de duas formas diferentes: a partir do recurso computacional que se quer proteger e a partir do usuário a quem serão concedidos certos privilégios de acessos aos recursos.

A proteção aos recursos computacionais baseia-se nas necessidades de acesso de cada usuário, enquanto a identificação e a autenticação do usuário (confirmação de que o usuário realmente é quem ele diz ser) são feitas normalmente por meio de um identificador de usuário (ID) e uma senha durante o processo de logon no sistema.

Voltar para o Índice

4. Que recursos devem ser protegidos no Controle de Acesso Lógico?

A proteção aos recursos computacionais inclui desde aplicativos e arquivos de dados até utilitários e o próprio sistema operacional.

Abaixo serão apresentados os motivos pelos quais esses recursos devem ser protegidos.

4.1 Aplicativos (programas fonte e objeto)

O acesso não autorizado ao código fonte dos aplicativos pode ser usado para alterar as funções e a lógica do programa. Por exemplo, em um aplicativo bancário, pode-se zerar os centavos de todas as contas correntes e transferir o total dos centavos para uma determinada conta, beneficiando ilegalmente esse correntista.

4.2 Arquivos de dados

Bases de dados, arquivos ou transações de bancos de dados devem ser protegidos para evitar que os dados sejam apagados ou alterados sem autorização, como por exemplo, arquivos com a configuração do sistema, dados da folha de pagamento, dados estratégicos da empresa.

4.3 Utilitários e sistema operacional

O acesso a utilitários, como editores, compiladores, softwares de manutenção, monitoração e diagnóstico deve ser restrito, já que essas ferramentas podem ser usadas para alterar aplicativos,

arquivos de dados e de configuração do sistema

operacional, por exemplo.

O sistema operacional é sempre um alvo bastante visado, pois sua configuração é o ponto chave de todo o esquema de segurança. A fragilidade do sistema operacional compromete a segurança de todo o conjunto de aplicativos, utilitários e arquivos.

4.4 Arquivos de senha

A falta de proteção adequada aos arquivos que armazenam as senhas pode comprometer todo o sistema, pois uma pessoa não autorizada, ao obter identificador (ID) e senha de um usuário privilegiado, pode, intencionalmente, causar danos ao sistema.

Essa pessoa dificilmente será barrada por qualquer controle de segurança instalado, já que se faz passar por um usuário autorizado.

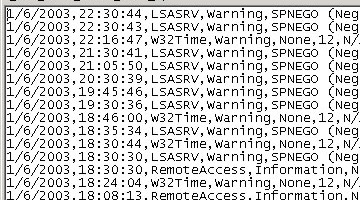

4.5 Arquivos de log

Os arquivos de log são usados para registrar ações dos usuários, constituindo-se em ótimas fontes de informação para auditorias futuras. Os logs registram quem acessou os recursos computacionais, aplicativos, arquivos de dados e utilitários, quando foi feito o acesso e que tipo de operações foram efetuadas.

Um invasor ou usuário não autorizado pode tentar acessar o sistema, apagar ou alterar dados, acessar aplicativos, alterar a configuração do sistema operacional para facilitar futuras invasões e depois alterar os arquivos de log para que suas ações não possam ser identificadas.

Dessa forma, o administrador do sistema não ficará sabendo que houve uma invasão.

Voltar para o Índice

5. Objetivos do Controle de Acesso Lógico

O controle de acesso lógico é implantado com o objetivo de garantir que:

- apenas usuários autorizados tenham acesso aos recursos;

- os usuários tenham acesso apenas aos recursos realmente necessários para a execução de suas tarefas;

- o acesso a recursos críticos seja bem monitorado e restrito a poucas pessoas;

- os usuários estejam impedidos de executar transações incompatíveis com sua função ou além de suas responsabilidades.

Voltar para o Índice

6. Processos de Identificação e Autenticação de Usuários no Controle de Acesso Lógico

Os usuários dos sistemas computacionais são identificados e autenticados durante um processo, chamado Logon.

Os processos de logon são usados para conceder acesso aos dados e aplicativos em um sistema computacional e orientam os usuários durante sua identificação e autenticação.

Normalmente esse processo envolve a entrada de um ID (identificação do usuário) e uma senha (autenticação do usuário).

A identificação define para o computador quem é o usuário e a senha é um autenticador, isto é, ela prova ao computador que o usuário é realmente quem ele diz ser.

6.1 Como deve ser projetado um processo de logon para ser considerado eficiente?

O procedimento de logon deve divulgar o mínimo de informações sobre o sistema, evitando fornecer, a um usuário não autorizado, informações detalhadas.

Um procedimento de logon eficiente deve:

- informar que o computador só deve ser acessado por pessoas autorizadas;

- evitar identificar o sistema ou suas aplicações até que o processo de logon esteja completamente concluído;

- durante o processo de logon, evitar o fornecimento de mensagens de ajuda que poderiam auxiliar um usuário não autorizado a completar esse procedimento;

- validar a informação de logon apenas quando todos os dados de entrada estiverem completos. Caso ocorra algum erro, o sistema não deve indicar qual parte do dado de entrada está correta ou incorreta, como por exemplo, ID ou senha;

- limitar o número de tentativas de logon sem sucesso (é recomendado um máximo de três tentativas), e ainda:

- a) registrar as tentativas de acesso inválidas;

- b) forçar um tempo de espera antes de permitir novas tentativas de entrada no sistema ou rejeitar qualquer tentativa posterior de acesso sem autorização específica;

- c) encerrar as conexões com o computador.

- limitar o tempo máximo para o procedimento de logon. Se excedido, o sistema deverá encerrar o procedimento;

- mostrar as seguintes informações, quando o procedimento de logon no sistema finalizar com êxito:

- a) data e hora do último logon com sucesso;

- b) detalhes de qualquer tentativa de logon sem sucesso, desde o último procedimento realizado com sucesso.

6.2 O que é identificação do usuário?

A identificação do usuário, ou ID, deve ser única, isto é, cada usuário deve ter uma identificação própria.

Todos os usuários autorizados devem ter um ID, quer seja um código de caracteres, cartão inteligente ou qualquer outro meio de identificação.

Essa unicidade de identificação permite um controle das ações praticadas pelos usuários por meio dos logs.

No caso de identificação a partir de caracteres, é comum estabelecer certas regras de composição, como por exemplo, quantidade mínima e máxima de caracteres, misturando letras, números e símbolos.

6.3 O que é autenticação do usuário?

Após a identificação do usuário, deve-se proceder à sua autenticação, isto é, o sistema deve confirmar se o usuário é realmente quem ele diz ser.

Os sistemas de autenticação são uma combinação de hardware, softwares e procedimentos que permitem o acesso de usuários aos recursos computacionais.

Na autenticação, o usuário deve apresentar algo que só ele saiba ou possua, podendo até envolver a verificação de características físicas pessoais.

A maioria dos sistemas atuais solicita uma senha (algo que, supostamente, só o usuário conhece), mas já existem sistemas mais modernos utilizando cartões inteligentes (algo que o usuário possui) ou ainda características físicas (algo intrínseco ao usuário), como o formato da mão, da retina ou do rosto, impressão digital e reconhecimento de voz.

6. 4 Orientação aos usuários em relação às senhas

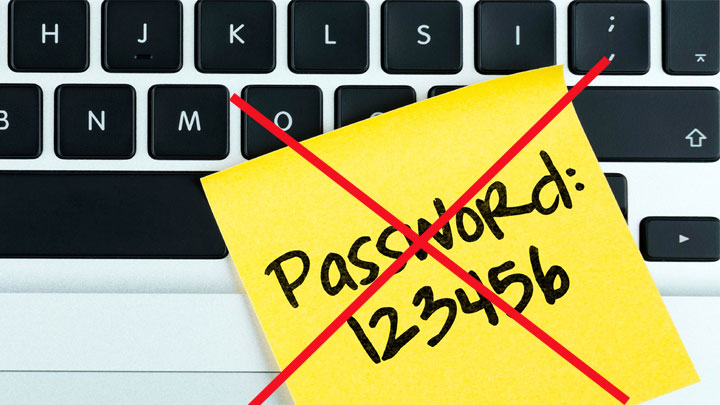

Para que os controles de senha funcionem, os usuários devem ter pleno conhecimento das políticas de senha da instituição e devem ser orientados e estimulados a segui-las fielmente.

Todos os usuários devem ser solicitados a:

- manter a confidencialidade das senhas;

- não compartilhar senhas;

- evitar registrar as senhas em papel;

- selecionar senhas de boa qualidade, evitando o uso de senhas muito curtas ou muito longas, que os obriguem a escrevê-las em um pedaço de papel para não serem esquecidas (recomenda-se tamanho entre seis e oito caracteres);

- alterar a senha sempre que existir qualquer indicação de possível comprometimento do sistema ou da própria senha;

- alterar a senha em intervalos regulares ou com base no número de acessos (senhas para usuários privilegiados devem ser alteradas com maior frequência que senhas normais);

- evitar reutilizar as mesmas senhas;

- alterar senhas temporárias no primeiro acesso ao sistema;

- não incluir senhas em processos automáticos de acesso ao sistema (por exemplo, armazenadas em macros).

Vale lembrar também que utilizar a mesma senha para vários sistemas não é uma boa prática, pois a primeira atitude de um invasor, quando descobre a senha de um usuário em um sistema vulnerável, é tentar a mesma senha em outros sistemas a que o usuário tenha acesso.

6.5 Que tipos de senhas devem ser evitadas?

Os usuários devem evitar senhas compostas de elementos facilmente identificáveis por possíveis invasores, como por exemplo:

- nome do usuário;

- identificador do usuário (ID), mesmo que os caracteres estejam embaralhados;

- nome de membros de sua família ou de amigos íntimos;

- nomes de pessoas ou lugares em geral;

- nome do sistema operacional ou da máquina que está sendo utilizada;

- nomes próprios;

- datas;

- números de telefone, de cartão de crédito, de carteira de identidade ou de outros documentos pessoais;

- placas ou marcas de carro;

- palavras que constam de dicionários em qualquer idioma;

- letras ou números repetidos;

- letras seguidas do teclado do computador (ASDFG, YUIOP);

- objetos ou locais que podem ser vistos a partir da mesa do usuário (nome de um livro na estante, nome de uma loja vista pela janela);

- qualquer senha com menos de 6 caracteres.

6.6 Como escolher uma boa senha?

Geralmente são consideradas boas senhas aquelas que incluem, na composição, letras (maiúsculas e minúsculas), números e símbolos embaralhados, totalizando mais de seis caracteres.

Porém, para ser boa mesmo, a senha tem que ser difícil de ser adivinhada por outra pessoa, mas de fácil memorização, para que não seja necessário anotá-la em algum lugar.

Também é conveniente escolher senhas que possam ser digitadas rapidamente, dificultando que outras pessoas, a certa distância ou por cima dos ombros, possam identificar a sequência de caracteres.

Um método bastante difundido hoje em dia é selecionar uma frase significativa para o usuário e utilizar os primeiros caracteres de cada palavra que a compõe, inserindo símbolos entre eles.

É também recomendável não utilizar a mesma senha para vários sistemas.

Se um deles não for devidamente protegido, a senha poderá ser descoberta e utilizada nos sistemas que, a priori, estariam seguros.

Voltar para o Índice

7. Concessão de senhas aos usuários

A concessão de senhas deve ser feita de maneira formal, considerando os seguintes pontos:

- solicitar aos usuários a assinatura de uma declaração, a fim de mante a confidencialidade de sua senha pessoal (isso pode estar incluso nos termos e condições do contrato de trabalho do usuário);

- garantir, aos usuários, que estão sendo fornecidas senhas iniciais seguras e temporárias, forçando-os a alterá-las logo no primeiro logon. O fornecimento de senhas temporárias, nos casos de esquecimento por parte dos usuários, deve ser efetuado somente após a identificação positiva do respectivo usuário;

- fornecer as senhas temporárias aos usuários de forma segura. O uso de terceiros ou mensagens de correio eletrônico desprotegidas (não criptografadas) deve ser evitado.

7.1 Como proteger e controlar as senhas de acesso aos sistemas?

O sistema de controle de senhas deve ser configurado para proteger as senhas armazenadas contra uso não autorizado, sem apresentá-las na tela do computador, mantendo-as em arquivos criptografados e estipulando datas de expiração (normalmente se recomenda a troca de senhas após 60 ou 90 dias).

Alguns sistemas, além de criptografar as senhas, ainda guardam essas informações em arquivos escondidos que não podem ser vistos por usuários, dificultando, assim, a ação dos hackers.

Para evitar o uso frequente das mesmas senhas, o sistema de controle de senhas deve manter um histórico das últimas senhas utilizadas por cada usuário.

Deve-se ressaltar, entretanto, que a troca muito frequente de senhas também pode confundir o usuário, que poderá passar a escrever a senha em algum lugar visível ou escolher uma senha mais fácil, comprometendo, assim, a segurança.

O gestor de segurança deve desabilitar contas inativas, sem senhas ou com senhas padronizadas.

Até mesmo a senha temporária fornecida ao usuário pela gerência de segurança deve ser gerada de forma que já entre expirada no sistema, exigindo uma nova senha para os próximos logons.

Portanto, deve haver um procedimento que force a troca de senha imediatamente após a primeira autenticação, quando o usuário poderá escolher a senha que será utilizada dali por diante.

Ex-funcionários devem ter suas senhas bloqueadas. Para isso, devem existir procedimentos administrativos eficientes que informem o gerente de segurança, ou o administrador dos sistemas, da ocorrência de demissões ou desligamentos de funcionários.

Esses procedimentos, na prática, nem sempre são seguidos, expondo a instituição a riscos indesejáveis.

Também devem ser bloqueadas contas de usuários após um determinado número de tentativas de acesso sem sucesso.

Esse procedimento diminui os riscos de alguém tentar adivinhar as senhas. Atingido esse limite, só o administrador do sistema poderá desbloquear a conta do usuário, por exemplo.

Voltar para o Índice

8. Outras formas de autenticação do usuário no Controle de Acesso Lógico

A autenticação dos usuários também podem ser feita a partir de tokens, ou ainda, sistemas biométricos.

8.1 O que são tokens?

A ideia de fornecer tokens aos usuários como forma de identificá-los é bastante antiga. No nosso dia-a-dia estamos frequentemente utilizando tokens para acessar alguma coisa.

A chave que abre a porta da residência ou o cartão com tarja magnética para utilizar o caixa eletrônico do banco são exemplos de tokens.

Cartão Magnético

O cartão magnético é ainda uma token especial, pois guarda outras informações, como por exemplo, a conta bancária.

Token pode ser definida, então, como um objeto que o usuário possui, que o diferencia das outras pessoas e o habilita a acessar algum objeto.

A desvantagem das tokens em relação às senhas é que as tokens, por serem objetos, podem ser perdidas, roubadas ou reproduzidas com maior facilidade.

8.1.1 O que são cartões inteligentes?

Os cartões inteligentes são tokens que contêm microprocessadores e capacidade de memória suficiente para armazenar dados, a fim de dificultar a utilização por outras pessoas que não os proprietários legítimos.

O primeiro cartão inteligente, patenteado em 1975, foi o de Roland Moreno, considerado o pai do cartão inteligente.

Comparado ao cartão magnético, que é um simples dispositivo de memória, o cartão inteligente não só pode armazenar informações para serem lidas, mas também é capaz de processar informações.

Sua clonagem é mais difícil e a maioria dos cartões inteligentes ainda oferece criptografia.

Normalmente o usuário de cartão inteligente precisa fornecer uma senha à leitora de cartão para que o acesso seja permitido, como uma medida de proteção a mais contra o roubo de cartões.

As instituições bancárias, financeiras e governamentais são os principais usuários dessa tecnologia, em função de seus benefícios em relação à segurança de informações e pela possibilidade de redução de custos de instalações e pessoal, como por exemplo, a substituição dos guichês de atendimento ao público nos bancos por caixas eletrônicos.

Os cartões inteligentes têm sido usados em diversas aplicações: cartões bancários, telefônicos e de crédito, dinheiro eletrônico, segurança de acesso, carteiras de identidade.

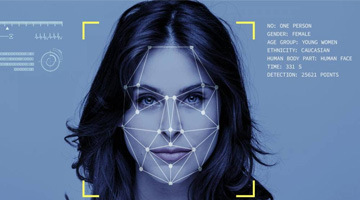

8.2 O que são sistemas biométricos?

Os sistemas biométricos são sistemas automáticos de verificação de identidade baseados em características físicas do usuário.

Esses sistemas têm como objetivo suprir deficiências de segurança das senhas, que podem ser reveladas ou descobertas, e das tokens, que podem ser perdidas ou roubadas.

Os sistemas biométricos automáticos são uma evolução natural dos sistemas manuais de reconhecimento amplamente difundidos há muito tempo, como a análise grafológica de assinaturas, a análise de impressões digitais e o reconhecimento de voz.

Hoje já existem sistemas ainda mais sofisticados, como os sistemas de análise da conformação dos vasos sanguíneos na retina.

8.3 Que características humanas podem ser verificadas por sistemas biométricos?

Teoricamente, qualquer característica humana pode ser usada como base para a identificação biométrica.

Na prática, entretanto, existem algumas limitações. A tecnologia deve ser capaz de medir determinada característica de tal forma que o indivíduo seja realmente único, distinguindo inclusive gêmeos, porém não deve ser invasiva ou ferir os direitos dos indivíduos.

Um dos problemas enfrentados pelos sistemas biométricos atuais é a alta taxa de erro, em função da mudança das características de uma pessoa com o passar dos anos, ou devido a problemas de saúde ou nervosismo, por exemplo.

A tolerância a erros deve ser estabelecida com precisão, de forma a não ser grande o suficiente para admitir impostores, nem pequena demais a ponto de negar acesso a usuários legítimos.

Abaixo serão apresentadas algumas características humanas verificadas por sistemas biométricos existentes:

8.3.1 Impressões Digitais

As impressões digitais são características únicas e consistentes. Nos sistemas biométricos que utilizam essa opção, são armazenados de 40 a 60 pontos para verificar uma identidade.

O sistema compara a impressão lida com impressões digitais de pessoas autorizadas, armazenadas em sua base de dados.

Atualmente, estão sendo utilizadas impressões digitais em alguns sistemas governamentais, como por exemplo, o sistema de previdência social na Espanha e o de registro de eleitores na Costa Rica;

8.3.2 Identificação pela Voz

Os sistemas de reconhecimento de voz são usados para controle de acesso, porém não são tão confiáveis quanto às impressões digitais, em função dos erros causados por ruídos do ambiente e problemas de garganta ou nas cordas vocais das pessoas a eles submetidas.

8.3.3 Geometria da Mão

Geometria da mão também é usada em sistemas de controle de acesso, porém essa característica pode ser alterada por aumento ou diminuição de peso ou artrite;

8.3.4 Iris e retina

Configuração da íris e da retina – os sistemas que utilizam essas características se propõem a efetuar identificação mais confiável do que os sistemas que verificam impressões digitais.

Entretanto, são sistemas invasivos, pois direcionam feixes de luz aos olhos das pessoas que se submetem à sua identificação;

8.3.5 Reconhecimento Facial

O reconhecimento facial permite a identificação do rosto de uma pessoa em uma imagem ou vídeo, com base nas suas características faciais exclusivas. É uma técnica cuja base vem de que cada pessoa tem um padrão característico facial em que, usando algum sistema de análise profunda de imagem, se pode identificar tal indivíduo

É um sistema desenvolvido para identificar uma pessoa por meio de imagem ou vídeo. Essa tecnologia já existe há décadas, mas seu uso se tornou mais perceptível e acessível nos últimos anos, pois agora ela é usada em soluções inovadoras, como aplicativos pessoais de foto e autenticação secundária para dispositivos móveis.

Voltar para o Índice

9. Restrições no Controle de Acesso Lógico

O fato de um usuário ter sido identificado e autenticado não quer dizer que ele poderá acessar qualquer informação ou aplicativo sem qualquer restrição.

Deve-se implementar um controle específico restringindo o acesso dos usuários apenas às aplicações, arquivos e utilitários imprescindíveis para desempenhar suas funções na instituição.

Esse controle pode ser feito por menus, funções ou arquivos.

9.1 Restrição por controles de menu

Os controles de menu podem ser usados para restringir o acesso de diferentes categorias de usuários apenas àqueles aplicativos ou utilitários indispensáveis a cada categoria.

Por exemplo, em um sistema de folha de pagamento, poderá ser apresentado um menu inicial com três opções diferentes : funcionário, gerente e setor de recursos humanos.

Nesse caso, o administrador do sistema deverá conceder acesso a cada uma das opções de acordo com.

9.2 Restrição controles de funções de aplicativos

No que diz respeito às funções internas dos aplicativos, os respectivos proprietários deverão definir quem poderá acessá-las e como, por meio de autorização para uso de funções específicas ou restrição de acesso a funções de acordo com o usuário (menus de acesso predefinidos), horário ou tipo de recursos (impressoras, fitas backup).

Voltar para o Índice

10. Proteção de Arquivos

A maioria dos sistemas operacionais possui mecanismos de controle de acesso lógico que definem as permissões e os privilégios de acesso para cada recurso ou arquivo no sistema.

Quando um usuário tenta acessar um recurso, o sistema operacional verifica se as definições de acesso desse usuário e do recurso desejado conferem.

O usuário só conseguirá o acesso se essa verificação for positiva.

Para garantir a segurança lógica, pode-se especificar dois tipos de controle, sob óticas diferentes :

- o que um sujeito pode fazer; ou

- o que pode ser feito com um objeto.

Voltar para o Índice

11. Direitos e permissões de acesso

Definir direitos de acesso individualmente para cada sujeito e objeto pode ser uma maneira um tanto trabalhosa quando estiverem envolvidas grandes quantidades de sujeitos e objetos.

A forma mais comum de definição de direitos de acesso, neste caso, é a matriz de controle de acesso.

Nesta matriz, pode-se fazer duas análises: uma em relação aos sujeitos; outra, em relação aos objetos.

Na primeira abordagem, cada sujeito recebe uma permissão (ou capacidade) que define todos os seus direitos de acesso.

As permissões de acesso são, então, atributos, associados a um sujeito ou objeto, que definem o que ele pode ou não fazer com outros objetos.

Essa abordagem, no entanto, é pouco utilizada, já que, na prática, com grandes quantidades de sujeitos e objetos, a visualização exata de quem tem acesso a um determinado objeto não é tão clara, comprometendo, assim, a gerência de controle de acesso.

Na segunda abordagem, os direitos de acesso são armazenados com o próprio objeto formando a chamada lista de controle de acesso.

Voltar para o Índice

12. Listas de controle de acesso lógico

Enquanto a permissão de acesso define o que um objeto pode ou não fazer com outros, a lista de controle de acesso define o que os outros objetos ou sujeitos podem fazer com o objeto a ela associado.

As listas de controle de acesso nada mais são do que bases de dados, associadas a um objeto, que descrevem os relacionamentos entre aquele objeto e outros, constituindo-se em um mecanismo de garantia de confidencialidade e integridade de dados.

A definição das listas de controle de acesso deve ser sempre feita pelos proprietários dos recursos, os quais determinam o tipo de proteção adequada a cada recurso e quem efetivamente terá acesso a eles.

A gerência das listas de controle de acesso, na prática, também é complicada.

Para reduzir os problemas de gerenciamento dessas listas e o espaço de memória ou disco por elas ocupado, costuma-se agrupar os sujeitos com características semelhantes ou direitos de acesso iguais.

Dessa forma, os direitos de acesso são associados a grupos, e não a sujeitos individualizados.

Vale ressaltar que um sujeito pode pertencer a um ou mais grupos, de acordo com o objeto a ser acessado.

Voltar para o Índice

13. Monitoramento de Acessos a Recursos Informacionais

O monitoramento dos sistemas de informação é feito, normalmente, mediante registros de log, trilhas de auditoria ou outros mecanismos capazes de detectar invasões.

Esse monitoramento é essencial à equipe de segurança de informações, já que é praticamente impossível eliminar por completo todos os riscos de invasão por meio da identificação e autenticação de usuários.

Na ocorrência de uma invasão, falha do sistema ou atividade não autorizada, é imprescindível reunir evidências suficientes para que possam ser tomadas medidas corretivas necessárias ao restabelecimento do sistema às suas condições normais, assim como medidas administrativas e/ou judiciais para investigar e punir os invasores.

A forma mais simples de monitoramento é a coleta de informações, sobre determinados eventos, em arquivos históricos, mais conhecidos como logs.

Com essas informações, a equipe de segurança é capaz de registrar eventos e detectar tentativas de acesso e atividades não autorizadas após sua ocorrência.

13.1 O que são logs?

Os logs são registros cronológicos de atividades do sistema que possibilitam a reconstrução, revisão e análise dos ambientes e atividades relativas a uma operação, procedimento ou evento, acompanhados do início ao fim.

Os logs são utilizados como medidas de detecção e monitoramento, registrando atividades, falhas de acesso (tentativas frustradas de logon ou de acesso a recursos protegidos) ou uso do sistema operacional, utilitários e aplicativos, e detalhando o que foi acessado, por quem e quando.

Com os dados dos logs, pode-se identificar e corrigir falhas da estratégia de segurança.

Por conterem informações essenciais à detecção de acesso não autorizado, os arquivos de log devem ser protegidos contra alteração ou destruição por usuários ou invasores que queiram encobrir suas atividades.

13.2 O que deve ser registrado em logs?

Devido à grande quantidade de dados armazenada em logs, deve-se levar em consideração que seu uso pode degradar o desempenho dos sistemas.

Sendo assim, é aconselhável balancear a necessidade de registro de atividades críticas e os custos, em termos de desempenho global dos sistemas.

Normalmente, os registros de log incluem:

- identificação dos usuários;

- datas e horários de entrada (logon) e saída do sistema (logoff);

- identificação da estação de trabalho e, quando possível, sua localização;

- registros das tentativas de acesso (aceitas e rejeitadas) ao sistema;

- registros das tentativas de acesso (aceitas e rejeitadas) a outros recursos e dados.

Ao definir o que será registrado, é preciso considerar que quantidades enormes de registros podem ser inviáveis de serem monitoradas.

Nada adianta ter um log se ele não é periodicamente revisado.

Para auxiliar a gerência de segurança na árdua tarefa de análise de logs, podem ser previamente definidas trilhas de auditoria mais simples e utilizados softwares especializados disponíveis no mercado, específicos para cada sistema operacional.

Voltar para o Índice

14. Outras formas de controle de acesso lógico

Outro recurso de proteção bastante utilizado em alguns sistemas é o time out automático, isto é, a sessão é desativada após um determinado tempo sem qualquer atividade no terminal ou computador.

Para restaurá-la, o usuário é obrigado a fornecer novamente seu ID e senha.

Em alguns sistemas operacionais, o próprio usuário, após sua habilitação no processo de logon, pode ativar e desativar essa função de time-out.

Nesse sentido, os usuários devem ser orientados a:

- encerrar as sessões ativas, a menos que elas possam ser protegidas por mecanismo de bloqueio (por exemplo, proteção de tela com senha);

- no caso de terminal conectado a computador de grande porte, efetuar a desconexão quando a sessão for finalizada (não apenas desligar o terminal, mas utilizar o procedimento para desconexão).

Como controle de acesso lógico, a gerência de segurança pode ainda limitar o horário de uso dos recursos computacionais de acordo com a real necessidade de acesso aos sistemas.

Pode-se, por exemplo, desabilitar o uso dos recursos nos fins de semana ou à noite.

É usual também limitar a quantidade de sessões concorrentes, impedindo que o usuário consiga entrar no sistema ou na rede a partir de mais de um terminal ou computador simultaneamente.

Isso reduz os riscos de acesso ao sistema por invasores, pois se o usuário autorizado já estiver conectado, o invasor não poderá entrar no sistema.

Da mesma forma, se o invasor estiver logado, o usuário autorizado, ao tentar se conectar, identificará que sua conta já está sendo usada e poderá notificar o fato à gerência de segurança.

Voltar para o Índice

15. Políticas de Controle de Acesso Lógico

As regras de controle e direitos de acesso para cada usuário ou grupo devem estar claramente definidas no documento da política de controle de acesso lógico da instituição, o qual deverá ser fornecido aos usuários e provedores de serviço para que tomem conhecimento dos requisitos de segurança estabelecidos pela gerência.

A política de controle de acesso deve levar em conta:

- os requisitos de segurança de aplicações específicas do negócio da instituição;

- a identificação de toda informação referente às aplicações de negócio;

- as políticas para autorização e distribuição de informação (por exemplo, a necessidade de conhecer os princípios e níveis de segurança, bem como a classificação da informação);

- a compatibilidade entre o controle de acesso e as políticas de classificação da informação dos diferentes sistemas e redes;

- a legislação vigente e qualquer obrigação contratual considerando a proteção do acesso a dados ou serviços;

- o perfil de acesso padrão para categorias de usuários comuns;

- o gerenciamento dos direitos de acesso em todos os tipos de conexões disponíveis em um ambiente distribuído conectado em rede.

Voltar para o Índice

16. Regras de controle de acesso lógico

Ao especificar as regras de controle de acesso, devem ser considerados os seguintes aspectos:

- diferenciar regras que sempre devem ser cumpridas das regras opcionais ou condicionais;

- estabelecer regras baseadas na premissa “Tudo deve ser proibido a menos que expressamente permitido” ao invés da regra “Tudo é permitido a menos que expressamente proibido”;

- diferenciar as permissões de usuários que são atribuídas automaticamente por um sistema de informação daquelas atribuídas por um administrador;

- priorizar regras que necessitam da aprovação de um administrador antes da liberação daquelas que não necessitam de tal aprovação.

O acesso aos sistemas de informação deve ser controlado mediante um processo formal, o qual deverá abordar, entre outros, os seguintes tópicos:

- utilização de um identificador de usuário (ID) único, de forma que cada usuário possa ser identificado e responsabilizado por suas ações;

- verificação se o usuário obteve autorização do proprietário do sistema de informação ou serviço para sua utilização;

- verificação se o nível de acesso concedido ao usuário está adequado aos propósitos do negócio e consistente com a política de segurança da instituição;

- fornecimento, aos usuários, de documento escrito com seus direitos de acesso. Os usuários deverão assinar esse documento, indicando que entenderam as condições dos direitos de acesso;

- manutenção de um registro formal de todas as pessoas cadastradas para usar cada sistema de informações;

- remoção imediata dos direitos de acesso de usuários que mudarem de função ou saírem da instituição;

- verificação periódica da lista de usuários, com intuito de remover usuários inexistentes e IDs em duplicidade;

- inclusão de cláusulas nos contratos de funcionários e prestadores de serviço, que especifiquem as sanções a que estarão sujeitos em caso de tentativa de acesso não autorizado.

Voltar para o Índice

17. Você Gostou? Sem sim, colabore com o crescimento do Blog

Para continuar publicando e disponibilizando os artigos de forma gratuita a todos, solicito a você leitor ou leitora, que ajude na divulgação e crescimento do blog, fazendo pelo menos uma das práticas a seguir:

- Deixe seu comentário no final do artigo, ele é muito importante para nós;

- Divulgue, curta e compartilhe as publicações com seus amigos pelas redes sociais;

- Leia mais um artigo, essa prática nos ajuda muito;

- Inscreve-se na nossa Newsletter.

Convido você a se inscrever para acompanhar as publicações do nosso blog, os links para cadastro estão na lateral do blog para acessos com desktop ou logo abaixo para acessos com celular.

Obrigado pelo tempo disponibilizado na leitura de nosso artigo, espero que tenha sido útil pra você!

Forte abraço e sucesso!

José Sérgio Marcondes

Acesse o botão a seguir e você encontrará uma lista de posts relacionados ao tema desse post, que lhe serão muito úteis como leitura complementar a esse assunto.

Voltar para o Índice

18. Dados para Citação em Trabalhos

MARCONDES, José Sérgio (10 de fevereiro de 2020). Controle de Acesso Lógico: O que é? Qual objetivo e para que serve. Disponível em Blog Gestão de Segurança Privada:https://gestaodesegurancaprivada.com.br/controle-de-acesso-logico-o-que-e-qual-objetivo-e-para-que-serve/ – Acessado em (inserir data do acesso).

Voltar para o Índice

19. Referencias Bibliográficas

LOPES JR., Rubens. Segurança Eletrônica Proteção Ativa. São Paulo:Sicurezza, 2000.

Brasil. Tribunal de Contas da União- Boas práticas em segurança da informação / Tribunal de Contas da União. – 4. ed. – Brasília : TCU, Secretaria de Fiscalização de Tecnologia da Informação, 2012. 103 p.

FONTES, E.; Vivendo A Segurança Da Informação. 1. Ed. Sicurezza: São Paulo: 2000.

MANDARINI, M.; Segurança Corporativa Estratégica. 1. Ed. Manole LTDA.: Barueri, 2005.

"? Fique por Dentro! Junte-se ao Nosso Grupo de WhatsApp!

Quer ser o primeiro a receber todas as atualizações do nosso blog? Então, não perca tempo! Junte-se ao nosso Grupo de WhatsApp agora mesmo e esteja sempre atualizado(a) com as últimas postagens.

Sobre o Autor

![Crachá de Identificação [Cartão de Identificação] O que é? Importância](https://gestaodesegurancaprivada.com.br/wp-content/uploads/cartao-de-identificacao-1.jpg)

![Diretor de Segurança [Chief Security Officer – CSO] Quem é?](https://gestaodesegurancaprivada.com.br/wp-content/uploads/Chief-Security-Officer--450x235.jpg)

0 Comentários