Controle de acesso físico é a utilização de medidas de segurança física (passivas e ativas), e de protocolos de gerenciamento, projetados para impedir o acesso não autorizado a áreas, pessoal, equipamentos, documentos, e salvaguardá-los contra espionagem, sabotagem, atos de terrorismo, danos, furto e roubo.

Refere-se às medidas de segurança física adotadas explorando se os meios físicos e tecnológicos disponíveis, utilizando-os como barreira de proteção ao acesso a um ambiente físico controlado e a ativos críticos.

É utilizado para gerenciar e controlar o fluxo de pessoas, veículos e bens físicos da organização.

Por José Sérgio Marcondes.

Postado 21/10/2015 e atualizado 12/02/2020

Índice do Conteúdo

1. Definição de Controle de Acesso Físico2. Objetivos do Controle de Acesso Físico

3. Características Controle de Acesso Físico

4. Princípios do Controle de Acesso Físico

5. Funções Básicas Controle de Acesso Físico

6. Designação de Áreas

7. Classificação do Controle de Acesso Físico

8. Estrutura do Sistema de Controle de Acesso Físico

9. Políticas de Controle de Acesso Físico

10. Participação do Leitor

11. Dados para Citação em Trabalhos

12. Referencias Bibliográficas

Voltar para o Índice

1. Definição de Controle de Acesso Físico

Controle de acesso físico refere-se a utilização de medidas de segurança física (passivas e ativas), e de protocolos de gerenciamento, projetados para impedir o acesso não autorizado a áreas, pessoal, equipamentos, documentos, e salvaguardá-los contra espionagem, sabotagem, atos de terrorismo, danos, furto e roubo.

É composto, basicamente, por uma barreira perimetral (muro, cerca, alambrado ou combinação desses), um ou mais pontos de acessos (portarias), controlados por dispositivos mecânicos (ex.: portões e cancelas) ou eletrônicos (ex.: catracas e fechaduras eletrônicas) e por políticas e procedimentos de segurança física.

Refere-se às medidas de segurança física adotadas explorando se os meios físicos e tecnológicos disponíveis, utilizando-os como barreira de proteção ao acesso a um ambiente físico controlado e a ativos críticos.

É usado para gerenciar o fluxo de pessoas, veículos e bens físicos.

Voltar para o Índice

2. Objetivos do Controle de Acesso Físico

O objetivo do controle de acesso físico não é proibir ou dificultar o acesso, mas controlá-lo. Ou seja, ele visa saber quem tem acesso concedido, quando o acesso é concedido, para onde e por que o acesso é concedido.

Ele visa proteger as pessoas, os bens e o conhecimento contra acessos não autorizados.

Um bom sistema de controle de acesso físico deve ser capaz de assegurar a entrada fácil e simplificada, das pessoas devidamente autorizadas, e detectar e/ou impedir o acesso de pessoas não autorizadas.

Além disso, deve ser capaz de informar via relatórios toda a movimentação de acessos executadas, inclusive as tentativas de acessos não autorizadas.

Voltar para o Índice

3. Características Controle de Acesso Físico

Um bom controle de acesso físico deve ser capaz de atender os requisitos abaixo:

- Rapidez;

- Baixo custo de manutenção e administração;

- Capacidade de integração com outros recursos de controle de acesso;

- Possibilidade de criação de vários perfis de validação de acesso para diferentes grupos de pessoas, funcionários, visitantes e terceiros;

- Quando necessário, possibilidade de liberar o acesso de pessoas apenas em locais, horários e dias pré definidos;

- Não permite dupla entrada ou dupla saída, ou seja, quem entrou não entra de novo e quem saiu não sai de novo;

- Capacidade de registrar todos os eventos inclusive os não liberados;

- Possibilidade de rastreabilidade e geração de relatórios gerenciais.

O sistema de controle de acesso tem que ter a capacidade de gerenciar, administrar e identificar o registro de pessoas, cargas e veículos, além de validar e autorizar os acessos às áreas controladas e restritas, sendo composto por:

- Identificação do usuário (pessoas e veículos);

- Dispositivos de bloqueio ou barreiras de acesso;

- Software de Gestão do Sistema;

- Armazenamento de dados;

- Back-up.

Voltar para o Índice

4. Princípios do Controle de Acesso Físico

O controle de acesso físico se baseia em dois princípios básicos, para determinar as maneira eficaz e econômica de proteger ativos, pessoal ou instalações.

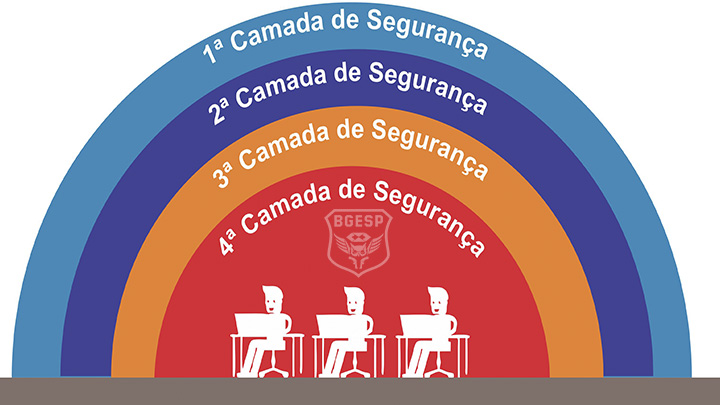

4.1 Princípio da Defesa em Profundidade

Defesa em profundidade, também conhecida com segurança em camadas, envolve uma metodologia com abrangentes e complementares medidas de segurança em uma abordagem em camadas.

Onde os recurso de segurança física, medidas e práticas administrativas são aplicadas a partir do perímetro da organização em camadas adicionais, em todo ou por toda a organização, incluindo os ativos.

Essa prática permite que os gestores de segurança estabeleçam e mantenham uma robusta postura de segurança aos ativos críticos da organização.

As camadas associadas ao princípio de segurança em profundidade são:

4.1.1 Primeira camada

A primeira camada é aquela aplicada no perímetro da organização, na divisa da organização com seus vizinhos.

Essa camada de segurança física envolve barreiras físicas (muros, cercas, alambrados e etc.), pontos de controle de acesso (portarias e portões), e recursos humanos(agentes de segurança), ao longo do perímetro da instalação.

Outro item importante é a sinalização, que é necessário para identificar a instalação propriedade particular e de acesso restrito.

Como medidas adicionais, devem ser utilizados sistemas eletrônicos de segurança (sensores, câmeras e outros dispositivos) com o objetivo de detectar, alertar e registrar qualquer tentativa de penetrar no perímetro de segurança estabelecido.

4.1.2 Segunda Camada

A segunda camada envolve a área interna da organização, entre o perímetro e as edificações existentes na instalação, são as ruas e espaços internos.

Essa camada incorpora barreiras internas (segregação de áreas), monitoramento por equipe de segurança ( patrulhas móveis e a pé de vigilantes ) ou por sistemas eletrônicos de segurança (câmeras de segurança, sensores de presença e etc).

4.1.3 Terceira Camada

A terceira camada refere-se as medidas de controle a serem implementadas na edificação onde se encontra o ativo crítico, poder ser feita através de postos de controle de acesso, portas/portões comuns ou automáticas, e sistemas eletrônicos de segurança.

4.1.4 Quarta Camada

A camada final é aplicada diretamente no local onde se encontra o ativo crítico, que pode ser uma área ou sala, a fim de segregar ainda mais o ativo a ser protegido.

Envolve portas, janelas, pontos de controle de acesso e sistema eletrônico de segurança.

4.2 Princípio do Zoneamento de Área

O Zoneamento de Área envolve a concentração de medidas de segurança em locais específicos dentro de uma instalação ou atividade.

Refere-se a divisão da área total da organização em Zonas de Segurança.

É um método muito utilizado para garantir áreas restritas relativamente pequenas e outras áreas críticas / ativos essenciais que exigem um maior grau de proteção do que a instalação em si.

A segregação de certas áreas e ativos, permite a concentração de medidas e recursos de segurança com menor custo e mais eficácia.

Voltar para o Índice

5. Funções Básicas Controle de Acesso Físico

- Delimitar e identificar uma área onde o acesso é restrito;

- Identificar e checar permissão de acesso;

- Impedir acesso não autorizado;

- Liberar acesso autorizado;

- Identificar, alarmar e registrar as tentativas de acessos não autorizados;

- Armazenar e fornecer relatórios sobre a movimentação de acessos ocorridos no local.

Dento do contexto da segurança física, além das funções acima, o controle de acesso físico tem as funções de:

- Dissuadir – De criar de um ambiente pouco atraente para os criminosos, funcionando como o fator desmotivador a tentativas de acessos não autorizadas;

- Gerenciar – Deve ser capaz gerenciar a movimentação no ambiente controlado e gerar relatórios sobre os acessos consentidos;

- Detectar – Deve ser capaz de, identificar e alertar sobre tentativas de acessos não autorizados com a maior antecedência possível;

- Reagir – deve ser munido de um sistema de pronta resposta (contenção) para reagir em casos de tentativas ou acessos não autorizados, a fim de controlar e deter o invasor.

Voltar para o Índice

6. Designação de Áreas

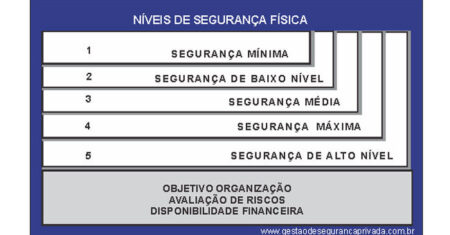

Para atender os princípios do controle de acesso, as áreas internas da organização precisam ser estudadas e classificadas de acordo com seu grau de criticidade.

Esse estudo permitirá a classificação das áreas em áreas restritas ou não restritas.

6.1 Áreas não restritas

Uma área não restrita é uma área da organização onde o acesso é minimamente controlado ou não controlado.

Essa área pode ser cercada ou aberta a movimento não controlada do público em geral.

Um exemplo de área não restrita é um estacionamento para visitantes ou funcionários aberto e sem vigilância.

As áreas não-restritas podem ser classificadas em Áreas de Acesso Público e Áreas Controladas.

- Áreas de acesso público: são aquelas consideradas de interesse da organização onde o acesso de pessoas ou veículos se dá sem restrições, sem necessidade de registro ou cadastramento, porém vigiadas ou monitoradas por agentes de segurança e/ou câmeras de segurança.

- Áreas Controladas: são aquelas consideradas de interesse da organização, onde o acesso de pessoas ou veículos se dá sem restrições, porém com necessidade de registro ou cadastramento. Normalmente são vigiadas ou monitoradas por agentes de segurança e/ou câmeras de segurança.

6.2 Áreas Restritas

Áreas restritas são aquelas áreas da organização onde o acesso é restrito a pessoas devidamente autorizadas e identificadas.

A designação de área restrita é frequentemente associada a áreas que armazenam informações classificadas; no entanto, existem outras razões para estabelecer áreas restritas.

No que se refere a segurança, deve-se levar em consideração os requisitos e riscos relacionados a:

- Segurança patrimonial: no que refere aos riscos de furto, roubo, sabotagem, espionagem industrial e outros crimes relacionados ao patrimônio da organização;

- Segurança e saúde do trabalho: no que refere aos riscos ambientais de acidentes, doenças ocupacionais, contaminação, explosão, incêndio e demais riscos relacionados a vida e bem estar humano;

- Segurança da informação: no que refere ao comprometimento de informações sensíveis da organização como: planos estratégicos, projetos, carteira de clientes, segredos comerciais e industriais.

6.3.1 Classificação das Áreas Restritas

Diferentes áreas e tarefas exigem graus variados de interesse em importância e segurança.

O grau de segurança depende da missão da área, natureza do trabalho realizado e da criticidade dos ativos dentro da área.

Em alguns casos, toda a área da organização pode ter um grau de importância e segurança uniforme, exigindo apenas um nível de restrição e controle.

Em outros, a criticidade e sensibilidade de um ativo ou área pode requerer segregação e um maior grau de aprimoramento de segurança.

De forma geral existem três tipos de designação para áreas restritas:

- Nível Um;

- Nível Dois; e

- Nível Três.

6.3.1.1 Área Restrita Nível 1

O tipo menos seguro de áreas restritas, contém um interesse de segurança que, se for perdido, roubado, comprometida ou sabotada causaria danos a organização.

Pode servir como uma zona tampão para áreas restritas de Nível Três e Nível Dois, fornecendo acesso administrativo, segurança e proteção contra sabotagem, interrupção ou atos potencialmente ameaçadores.

6.3.1.2 Área Restrita Nível 2

O segundo tipo mais seguro de restrição área. Pode estar dentro de uma área de nível um, mas nunca dentro de uma área Área de nível três.

As áreas restritas do nível dois contêm uma segurança interesse que se perdido, roubado, comprometido ou sabotado causar sérios danos à missão da organização.

6.3.1.3 Área Restrita Nível 3

O tipo mais seguro de área restrita. Pode estar dentro de tipos menos seguros de áreas restritas.

Nível Três áreas restritas contêm um interesse de segurança que, se perdido, roubado, comprometido ou sabotado causaria graves danos ao missão da organização.

Voltar para o Índice

7. Classificação do Controle de Acesso

Em relação ao funcionamento o controle de acesso físico se divide em três tipos:

7.1 Controle Acesso Manual

O controle é feito pelo vigilante de forma manual, fazendo uso de portões, portas, cancelas e etc, de abertura manual e os registros são feitos em formulários impressos em papeis e arquivados em pastas.

7.2 Controle Acesso Semiautomático

O controle manual do vigilante é complementado pelo uso de algum recurso tecnológico ou eletrônico: computador, portão ou cancela eletrônica e etc.

7.3 Controle Acesso Automático

É aquele onde tanto o processo de identificação como o de liberação e registro do acesso, quando autorizado, é feito automaticamente pelo sistema informatizado, sem intervenção direta do vigilante.

Como exemplos de sistemas controle de acesso eletrônico automático podemos citar:

- catracas eletrônicas;

- portas com leitores de crachás ou identificação biométricas e etc.

- A decisão sobre qual o tipo de sistema de controle de acesso físico a ser utilizado dependerá:

- motivo e finalidade do controle de acesso;

- Características físicas e estruturais do local;

- período que se fará necessário o controle; e

- dos recursos financeiros disponíveis .

Se o controle de acesso for temporário, devido a uma manutenção em um ponto do perímetro, por exemplo, pode ser inviável a instalação de uma estrutura mínima para se utilizar recursos eletrônicos, nesse caso um portão simples e um vigilante com uma prancheta poderá ser suficiente.

Voltar para o Índice

8. Estrutura do Sistema de Controle de Acesso Físico

Um sistema de controle de acesso físico é composto basicamente por:

- Barreira Física;

- Posto de controle de Acesso;

- Agentes de Segurança;

- Sistemas de Controle de Acesso;

- Sistemas Contra Intrusão

- Sistema de Fechamento

- Sistema de Iluminação

- Politica, normas e procedimentos controle de acesso.

8.1 Barreira Física

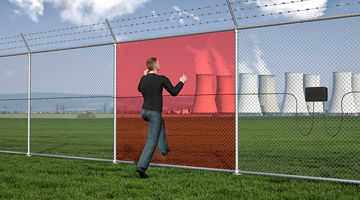

As barreiras físicas são obstáculos físicos naturais ou artificiais (estruturais) que servem para impedir ou dificultar o acesso de pessoas não autorizadas em locais delimitados.

São obstáculos utilizados para auxiliar o controle de acesso físico. Elas podem ser naturais (lagos, vegetação, encostas e etc) ou artificiais (cercas, muros, alambrados e etc).

São consideras a primeira linha de defesa em qualquer sistema de segurança física.

As barreiras físicas são usadas para estabelecer limites, bem como para dissuadir indivíduos de tentativa de entrada ilegal ou não autorizada e para canalizar o fluxo de pessoas e veículos.

8.1.1 Objetivos da barreira física:

- Definir o perímetro da organização e das áreas restritas;

- Estabelecer um impedimento físico e psicológico ao acesso não autorizado;

- Alertar que o acesso é controlado;

- Otimizar o uso das forças de segurança;

- Melhorar as oportunidades de detecção e bloqueio de acessos não autorizados;

- Canalizar o fluxo de pessoal e veículos através pontos de acessos designados;

- Facilitar e otimizar o processo de identificação e controle de pessoal, veículos e objetos;

- Desencorajar, negar, impedir e atrasar o acesso a áreas restritas e não restritas por pessoas não autorizadas.

8.1.2 Aberturas na barreira física

O número de aberturas na barreira física no perímetro deverá ser o mínimo necessário para garantir a segurança e eficiência das operações da organização.

As aberturas devem estar constantemente trancadas e/ou vigiadas para impedir entrada ou saída não autorizada.

Quando operacional, as aberturas de perímetro deverão ter segurança ou controle de acesso automatizado.

O dispositivo de bloqueio a ser utilizado deverá fornecer o mesmo grau de segurança que a barreira física do perímetro.

Os portões deverão ser limitados ao número mínimo necessário ao bom funcionamento operacional da organizaçõa.

Ao considerar a localização de um portão, o volume e direção do pessoal e o tráfego de veículos deve ser analisados.

Os portões deverão ser construído com material igual ou superior ao da barreira física à qual estão conectados, a fim de manter o nível de segurança do perímetro.

8.2 Sistema de Identificação

Todo o acesso a instalação deve ser canalizado para os pontos de controle, onde as pessoas e veículos devem passar por um Sistema de Identificação.

Uma das medidas mais importantes em um sistema controle de acesso físico é confirmar a identificação pessoal.

Isso é feito pela verificação da foto em um documento de identidade oficial (RG, passaporte, Carteira de Trabalho, Carteira de Habilitação, etc.) ou crachá de identificação.

É importante que todos os crachás de identificações fornecidos possuam foto ressente.

Nos estabelecimentos que possuem sistema de controle de acesso eletrônico, a identificação também poderá ser feita por das tecnologias de identificação a seguir:

- Senhas de acesso;

- Cartão magnético, código de barras ou de proximidade;

- Biometria (digital, reconhecimento facial , leitura de retina ou iris.)

Após a identificação da pessoa, a próxima etapa é checar a autorização de acesso, que deverá estar condicionada ao local permitido para acesso e ao horário de permanência.

A autorização de entrada deve ser formalizada em documento próprio ou através de sistemas eletrônicos de controle de acesso, de forma que possibilite sua rastreabilidade e comprovação.

Um Sistema de Controle de Acesso Físico confiável e eficiente deve ser capaz de verificar se uma pessoa é realmente quem diz ser e se ela tem permissão para acessar ao local que deseja/precisa acessar.

8.2 Posto de Controle de Acesso – PCA

Posto de Controle de Acesso PCA, também conhecido como Portaria ou Recepção, é o principal ponto de entrada e saída de uma organização.

Sua missão de controle de acesso é extremamente importante para a mitigação de riscos e para segurança em profundidade da organização.

Os principais objetivos de um PCA é proteger a instalação contra acesso não autorizado.

O PCA pode ser instalada tanto no perímetro da organização como internamente, nos casos de segregação de áreas internas.

Os Pontos de Controle de Acesso servem como o principal ponto de entrada/saída para tráfego de pedestres e veículos.

Também serve como ponto principal para recebimento e processamento de visitantes e inspeção de veículos.

Nem todos os PCAs tem a mesma missão, as funções do Posto de Controle de Acesso deve ser definidas com base na análise de riscos, necessidades operacionais do estabelecimento e plano de segurança física da organização.

Os Pontos de Controle de Acesso fornecem uma primeira linha de defesa para instalação e também apresentam uma indicação do

profissionalismo da instalação.

As prioridades do projeto devem apresentar uma postura forte, profissional e de segurança na concepção do pacote total, incluindo portarias, bancadas, entradas e vias de saída e centros de visitantes. Considerações de design que devem ser abordados, em ordem de prioridade são segurança, proteção, capacidade e imagem.

8.3 Sistemas de Controle de Acesso Automatizado

O controle de acesso físico automatizado, na atualidade, é um formato bastante conhecido para controlar entrada e saída de pessoas nas organizações. Envolve o uso de recursos tecnológicos como: computadores, software, hardware, catracas, portas e portões eletrônicos.

Podem gerenciar de forma rápida e segura a movimentação (entrada e saída) de pessoas na organização, são imprescindíveis para que a segurança das pessoas e a proteção dos bens patrimoniais esteja garantida.

O sistema de controle de acesso automatizado pode ser formatado de forma que pessoas distintas tenham liberação ou não para determinadas locais dentro da empresa.

Evitando, por exemplo, que uma alguém não autorizado entre em áreas de acesso restrito ou áreas que possuam bens de alto valor, mantendo assim os espaços controladas.

Permitem a geração de relatórios com os dados de frequência de cada pessoa cadastrada, a frequência em que um visitante ou prestador de serviços entra na organização, e os horários em que isso acontece.

Também é possível monitorar os horários em que há maior movimentação(entrada e saída) no posto de controle de acesso e saber com precisão a quantidade de pessoas que estão dentro da organização em horários desejados.

8.3.1 Composição

Um sistema de controle de acesso geralmente é composto por um kit de controle acesso:

- Sistema de cadastro – Terminal computador;

- Sistema de identificação – cartões de acesso, leitor biométrico dentre outros.

- Sistemas de bloqueio: portões, portas, cancelas e etc;

- Central de armazenamento (servidor) – onde todas as informações são cadastradas, consultas e armazenadas.

8.4 Força de segurança da organização

A maioria das organizações mantém um grupo de pessoal especialmente treinados e identificados, denominados vigilantes, que são os responsáveis pela execução das atividades de segurança física.

Os vigilantes podem ser empregados da própria organização (segurança orgânica) ou prestadores de serviço (terceirizados).

Normalmente, a força de segurança atua em:

- Postos fixos – protegendo pontos sensíveis, recursos considerados críticos, e postos de controle de acesso.

- Rondas/patrulhas ostensivas – a pé ou motorizadas;

- Pronta resposta – respondem aos alarmes e incidentes.

- Operação de sistema eletrônico de Segurança;e

- Escoltas – pessoas e materiais.

8.5 Iluminação

A iluminação de proteção é uma das camadas de segurança da organização contra acessos não autorizados, ela funciona de início como meio dissuasivo e também como meio facilitar da identificação de pessoas suspeitas e invasores.

A iluminação deve complementar as outras medidas de proteção: barreiras físicas, postos de segurança fixos ou patrulhas, alarmes e etc.

Tipos de iluminações de proteção:

- Iluminação contínua – é o sistema de iluminação de proteção mais comum. Consiste em uma série de luzes fixas dispostas para iluminar uma área continuamente com cones de luz sobrepostos;

- Iluminação auxiliar – é semelhante à iluminação contínua, exceto que as lâmpadas não ficam acesas continuamente. Eles são usadas quando há necessidade de uma iluminação adicional;

- Iluminação de emergência – depende de fontes alternativas de energia e, portanto, reservado para momentos em que a iluminação regular não está disponível;

- Iluminação móvel – é usada quando é necessária iluminação suplementar.

8.6 Sistemas Contra Intrusão

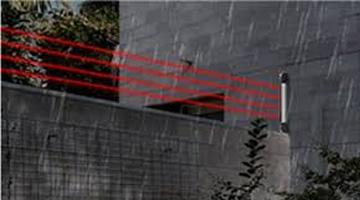

Sistemas contra intrusão é o conjunto de dispositivos utilizados com o objetivo de detectar a intrusão em áreas protegidas. São considerados sistemas eletrônicos de segurança.

Pode-se destacar como seus principais componentes:

8.6.1 Sensores Periféricos ou Perimetrais

São aqueles que possuem características adequadas para proteção de ambientes externos, tais como muros, cercas, ou ainda campo aberto. Permitem detectar e localizar presenças não autorizadas em zonas de segurança pré-determinadas.

Exemplos de sensores periféricas:

- Sensor Infravermelho Ativo (IVA) – dispositivo que cria uma barreira eletrônica para detecção de intrusão em um ambiente protegido pelo sistema de alarme.

- Barreira Microondas – A barreira microondas é apropriada para a detecção de intrusão em áreas externas em que há necessidade de longo alcance. Ela é composta de duas bases, uma transmissora e outra receptora.

- Cabo Microfônico – Interfaces conectadas a cabos especiais, instalados em cercas ou enterrados, capazes de monitorar vibrações e variações mecânicas.

- Cerca Elétrica ou Central de Choque Pulsativo – Sistema composto por uma central, capaz de eletrificar e produzir um choque pulsativo nos fios instalados no perímetro da área a ser protegida.

8.6.2 Sensores de Abertura / Arrombamento

São dispositivos de campo utilizados nos sistemas de alarme para detecção de aberturas não autorizadas ou arrombamentos de portas, janelas, gavetas e cofres.

Exemplos de sensores de abertura e arrombamento:

- Sensores magnéticos – Composto por um imã e um contato, que quando afastados, geram uma variação de estado, enviando uma identificação de abertura para um painel ou central de alarme;

- Sensores de quebra de vidro – Desenvolvidos com microfones especiais, são capazes de distinguir no som ambiente, a onda de choque acústica, gerada pela quebra de um vidro;

- Sensores de Vibração – Componentes capazes de detectar vibrações em um ambiente protegido. Quando alcança determinado limite envia ao painel ou central de alarme a informação de violações em determinada área ou objeto.

Sensores volumétricos – São aqueles que possuem características adequadas para detecção de movimentação em ambientes internos. Para esta aplicação destacam-se os:

- Sensores de presença – infravermelho passivo (IVP) – Também conhecido como Sensor PIR ou Sensor de Movimento ou Sensor volumétrico é um dispositivo que detecta o movimento do intruso em um ambiente internamente protegido pelo sistema de alarme. Seu funcionamento baseia se na detecção da aproximação e afastamento de uma fonte calórica (a qual emite raios infravermelhos).

- Sensor Dupla Tecnologia – Também conhecido como Sensor Conjugado ou Sensor Dual Safe ou Sensor Volumétrico ou Pet, é um componente do sistema, que detecta o movimento do intruso em um ambiente internamente protegido pelo sistema de alarme. Seu funcionamento baseia se em duas tecnologias de detecção: Infravermelho Passivo e Microondas, o que permite que seja imune à detecção de pequenos animais.

Voltar para o Índice

9. Políticas de Controle de Acesso Físico

Mais importante que os recursos materiais utilizados no sistema de controle de acesso é a Política de Segurança Física adotada.

Uma política de segurança física eficaz dependerá muito mais da gestão dos recursos humanos do que apenas do uso de tecnologia.

É fundamental a análise do perfil de cada organização, para a definição de uma política que atenda suas necessidades.

A política de segurança física e os recursos utilizados pela organização, deverão estar diretamente ligados à importância dos bens a serem protegidos, observando sempre a relação custo/beneficio.

Quanto maior o investimento em prevenção menor será o prejuízo em caso de eventos.

O investimento em questão não se refere apenas ao uso de tecnologia de ponta, mas a forma como a organização conscientiza seu quadro de colaboradores.

Voltar para o Índice

10. Você Gostou? Sem sim, colabore com o crescimento do Blog

Para continuar publicando e disponibilizando os artigos de forma gratuita a todos, solicito a você leitor ou leitora, que ajude na divulgação e crescimento do blog, fazendo pelo menos uma das práticas a seguir:

- Deixe seu comentário no final do artigo, ele é muito importante para nós;

- Divulgue, curta e compartilhe as publicações com seus amigos pelas redes sociais;

- Leia mais um artigo, essa prática nos ajuda muito;

- Inscreve-se na nossa Newsletter.

Convido você a se inscrever para acompanhar as publicações do nosso blog, os links para cadastro estão na lateral do blog para acessos com desktop ou logo abaixo para acessos com celular.

Obrigado pelo tempo disponibilizado na leitura de nosso artigo, espero que tenha sido útil pra você!

Forte abraço e sucesso!

José Sérgio Marcondes

Acesse o botão a seguir e você encontrará uma lista de posts relacionados ao tema desse post, que lhe serão muito úteis como leitura complementar a esse assunto.

Voltar para o Índice

11. Dados para Citação em Trabalhos

MARCONDES, José Sérgio (21 de outubro de 2015). Controle de Acesso Físico: O que é? Definição, Objetivos, Características . Disponível em Blog Gestão de Segurança Privada:https://gestaodesegurancaprivada.com.br/controle-de-acesso-fisico/ – Acessado em (inserir data do acesso).

Voltar para o Índice

12. Referencias Bibliográficas

MANDARINI, M.; Segurança Corporativa Estratégica. 1. Ed. Manole LTDA.: Barueri, 2005.

LOPES JR., Rubens. Segurança Eletrônica Proteção Ativa. São Paulo:Sicurezza, 2000.

BRASILIANO, A.C.R.; BLANCO L. Planejamento Tático e Técnico Em Segurança Empresarial. 1. Ed. Sicurezza: São Paulo, 2003.

Prof Wilmar A. C. Peixoto,Prof HMoura – Segurança Física – Curso de Gestão da Segurança nas Organizações – 2004.

URPURA, Philip P. Security and Loss Prevention. 3ed. Newton, Massachusetts: ButterworthHeinemann, 1998.

Controle de Acesso: garanta a segurança para o bom funcionamento do seu negócio – e-book Senior

"? Fique por Dentro! Junte-se ao Nosso Grupo de WhatsApp!

Quer ser o primeiro a receber todas as atualizações do nosso blog? Então, não perca tempo! Junte-se ao nosso Grupo de WhatsApp agora mesmo e esteja sempre atualizado(a) com as últimas postagens.

Sobre o Autor

2 Comentários

![Diretor de Segurança [Chief Security Officer – CSO] Quem é?](https://gestaodesegurancaprivada.com.br/wp-content/uploads/Chief-Security-Officer--450x235.jpg)

Olá Ana Souza!

Obrigado pelo seu comentário.

Forte abraço e sucesso.

Gostei muito do seu conteúdo