Controle de Acesso é a parte da segurança que por meio do uso de políticas, procedimentos, dispositivos, hardware e software, métodos qualificados de identificação e sistemas de bloqueios, busca controlar e gerenciar o trânsito de pessoas, objetos e informações, num determinado espaço físico ou lógico.

Pode ser considerada toda ação, mecanismo ou sistema utilizado para restringir e gerenciar acessos a um determinado ambiente físico ou lógico.

O objetivo do controle de acesso é o de propiciar proteção as instalações, áreas, equipamentos, dados, informações, bens e pessoas, pelo impedimento de acessos não-autorizados aos ambientes físicos ou lógicos.

Por José Sérgio Marcondes.

Postado 04/02/2020

Índice do Conteúdo

2. Objetivos do Controle de Acesso

3. Classificação do Controle de Acesso

4. Origem do Controle de Acesso

5. Funções do Controle Acesso

6. Importância do Controle de Acesso

7. Política de Investimento do Controle de Acesso

8. Princípio de Funcionamento

9. Níveis de Controle de Acesso

10. Sistemas de Controle de Acesso

11. Tecnologias para a gestão e controle de acesso

12. Participação do Leitor

13. Dados para Citação em Trabalhos

14. Referencias Bibliográficas

Voltar para o Índice

1. Definição de Controle de Acesso

Controle de Acesso é a parte da segurança que por meio do uso de políticas, procedimentos, dispositivos, hardware e software, métodos qualificados de identificação e sistemas de bloqueios, busca controlar e gerenciar o trânsito de pessoas, objetos e informações, num determinado espaço físico ou lógico.

O controle de acesso é realizado por meio de barreiras físicas (cercas, muros, portões, portas e etc), vigilantes, cartão eletrônico, leitores, teclados, dispositivos biométricos ou uma combinação de tecnologias que restringem o acesso de pessoas, materiais ou veículos a um determinado espaço.

De acordo com a Security Industry Association (SIA), controle de acesso é o uso de dispositivos ou métodos qualificados de identificação em vários pontos da organização para controlar controlar a passagem de pessoas e veículos dento ou fora de uma área ou estrutura; limita o acesso a pessoas que têm autorização para entrar através dos pontos selecionados.

Na sua forma mais simples, o controle de acesso refere-se às medidas tomadas para garantir que pessoas e objetos somente entrem ou saiam de uma organização se autorizados.

A palavra controle é um substantivo utilizado para definir o domínio ou poder de fiscalizar e administrar determinada coisa; ter o controle da situação é dominar ou ter o poder sobre o que está acontecendo.

Já termo acesso, refere-se ao ato de ingressar, transitar, conhecer ou consultar a informação, seja local, ou remotamente, bem como a possibilidade de usar os ativos de informação de um órgão ou entidade.

Controle de acesso pode ser considerada toda ação, mecanismo ou sistema utilizado para restringir e gerenciar acessos a um determinado ambiente físico ou lógico.

Voltar para o Índice

2. Objetivos do Controle de Acesso

O objetivo do controle de acesso é o de propiciar proteção as instalações, áreas, equipamentos, dados, informações, bens e pessoas, pelo impedimento de acessos não-autorizados aos ambientes físicos ou lógicos.

Objetivos específicos:

- Proteger ambientes físicos e lógicos contra acessos não autorizados;

- Detectar, interceptar e conter acessos indesejáveis de: invasor, contrabando, armas, explosivos, drogas, produto pirata, vírus, etc.);

- Gerenciar permissões de acesso;

- Controlar e registrar entradas e saídas de pessoas, objetos e informações;

- Fornecer registros completos de todos os acessos ou tentativas de acessos ao ambiente físico e lógico da organização;

- Permitir rastreabilidade dos acessos consentidos.

Voltar para o Índice

3. Classificação do Controle de Acesso

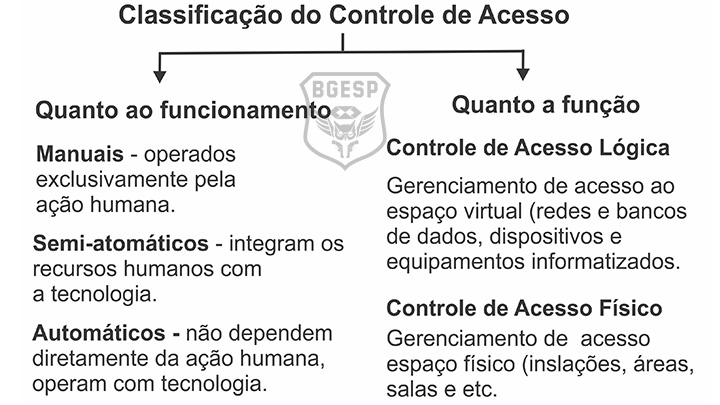

O sistema de controle de acesso pode ser classificado de duas formas:

- Quanto ao seu funcionamento;

- Quanto a sua função.

3.1 Quanto ao Funcionamento

Quanto ao funcionamento o controle de acesso pode ser classificado em manuais, semi-automáticos e automáticos.

3.1.1 Controle de Acesso Manual

Controle de acesso manuais são aqueles executados e controlados direta e exclusivamente pela ação humana.

Normalmente são realizados por vigilantes, vigias, porteiros ou recepcionistas, seu funcionamento é operacionalizado pela simples verificação da identidade da pessoa que requer acesso e sua respectiva autorização.

Os registros de acessos, quando registados, são efetuados em planilhas de papel.

Nesse processo o controle é feito visualmente, como por exemplo, a identificação visual do crachá e a conferencia da foto e/ou dados do mesmo com o de quem o porta.

Este é o mais simples e vulnerável sistema de controle de acesso, pois como é diretamente operado pelo recurso humano, que tem maior chance de cometer erros, além de enfrentar conflitos com usuários da empresa ou instituição. (BRASILIANO, 2003, p.34)

3.1.2 Controle de Acesso Semi-Automático

O sistemas semi-automáticos integram os recursos humanos com a tecnologia.

Geralmente esses sistemas selecionam o acesso por meio de um interfone e/ou porteiro eletrônico, supervisionados ou não por sistemas de câmera de segurança, sendo a autorização liberada pelo agente de segurança se as condições de acesso forem preenchidas.

3.1.3 Controle de Acesso Automático

Os sistemas de controle de acessos automáticos independem da ação humana para identificar, autorizar e registrar o acesso ao interior das organizações ou áreas.

Todos os eventos são registrados e armazenados em Bancos de Dados (servidor do sistema), o que é uma grande vantagem, pois não depende da ação humana para que esses registros sejam feitos e consultados.

Os sistemas automáticos utilizam como meios de identificação para liberação ou restrição do acesso teclados para digitação de senha, cartões de códigos de barras ou proximidade, leitores de características biométricas e sistemas de bloqueios como cancelas, catracas e portas.

3.2 Classificação Quanto a sua Função

Quanto a sua função os controle de acessos podem ser classificados em dois tipos:

- Controle de Acesso Lógico; e

- Controle de Acesso Lógico.

3.2.1 Controle de Acesso Lógica

Controle de acesso lógico refere-se aos conjunto procedimentos, recursos e meios utilizados utilizados pela organização, por meio da Tecnologia da Informação, para limitar e administrar os acessos aos recursos tecnológicos da organização no que refere as redes computacionais, bancos de dados e etc

É responsável pelo gerenciamento de todo e qualquer tipo de acesso ao Espaço Virtual ou Ciberespaço da Organização.

“Ciberespaço” é o ambiente criado de forma virtual através do uso dos meios de comunicação modernos destacando-se, entre eles, a internet.

Este ambiente tornou-se possível graças a uma grande infraestrutura técnica na área de telecomunicação composta por cabos, fios, redes, computadores, etc.

O controle de acesso lógico, permite que os sistemas de tecnologia da informação verifiquem a autenticidade e a identidade dos usuários que tentam entrar em seus sistemas informatizados ou utilizar seus serviços.

É um conjunto de medidas e procedimentos adotados pela organização apropriado aos softwares utilizados, cujo objetivo é proteger dados, programas e sistemas contra tentativas de acesso não autorizado feitas por usuários ou não.

Objetivo é proteger os recursos computacionais contra perda, danos, modificação ou divulgação não autorizada.

A gestão do controle de acesso lógico é responsabilidade da equipe TI (Tecnologia da Informação) da Organização.

3.2.2 Controle de Acesso Físico

O controle de acesso físico pode ser compreendido como o tipo de sistema que torna o acesso físico a uma determinada área, totalmente controlado, sendo que somente a pessoas ou objetos autorizados são permitidos a entrar ou saída do local.

O controle de acesso físico pode ser obtido através de pessoas (vigilante, porteiro, ou recepcionista); através de meios mecânicos como barreiras físicas, portões, portas, fechaduras e chaves; ou através de outros meios tecnológicos, como sistemas baseados em cartões de acesso e leitura biométricas (sistemas eletrônicos de segurança).

É toda e qualquer aplicação de procedimento ou uso de equipamentos com o objetivo de proteger ambientes, equipamentos ou informações cujo o acesso deve ser restritos.

Esse tipo de controle envolve o uso de chaves, trancas, vigilantes, crachás, cercas, muros, sistemas eletrônicos de segurança, smartcards, biometria e etc., além da aplicação de normas e procedimentos utilizados pela organização para esse fim.

Em nosso artigo daremos enfase maior ao controle de acesso físico, uma vez que, sua gestão é de responsabilidade da segurança patrimonial da organização.

Voltar para o Índice

4. Origem do Controle de Acesso

No Brasil durante o período colonial até o final da República houve uma evolução na segurança dentro do País, onde as milícias evoluíram para serviços orgânicos de instituições públicas e empresas privadas com ênfase na vigilância patrimonial.

Em 1930, no Rio de Janeiro, foi instituída a Guarda Noturna, modelo de segurança que também foi adotado por outras cidades do Brasil (MANDARINI, 2005, p.9).

Mesmo com o desenvolvimento da segurança pública no Brasil, os serviços de segurança privada, custeados com recursos de particulares nunca foram completamente substituídos e sempre estiveram e continuam presentes.

Porém os serviços de segurança privada nos moldes de hoje se estabeleceu de fato, no Brasil, a partir da década de 1960, onde devido a prática de várias ações radicais de sequestros e assaltos a bancos praticados por seguimentos políticos contrários ao regime então vigente.

Impossibilitado de prover toda a segurança necessária o Estado além de incentivar, legislou no sentido de oficializar a Segurança Não-pública Segurança Privada) para atuação na segurança da agências bancárias.

Em 1983 foram estabelecidos novos fundamentos e as exigências para a atividade pela Lei nº 7.102 de 20 de junho de 1983 (MANDARINI, 2005, p.9).

Neste contexto histórico as empresas continuaram investindo em segurança privada, a princípio no contingente humano e em recursos mecânicos, com a evolução da tecnologia se tornou possível incrementar as barreiras físicas com recursos eletroeletrônicos que permitiram um isolamento do agente de segurança em relação ao ambiente externo, tornando seu ambiente de trabalho mais seguro e permitindo maior cautela para tomada de decisões, reduzindo a necessidade de confrontos diretos com o intruso garantindo maior integridade física e, muitas vezes, poupando vidas.

4.1 Evolução do Controle de Acesso

Os sistemas de controle de acesso evoluíram paralelamente com a profissionalização da segurança privada e os procedimentos de segurança patrimonial das empresas.

Porém, mesmo com essas evoluções nos conceitos e na profissionalização da segurança privada, as novas tecnologias e os sistemas modernos foram incorporados à Atividade de Segurança no Brasil especialmente a partir da 1994, com a criação do Plano Real.

O Plano Real trouxe a estabilização da moeda nacional e controle sobre a inflação, permitindo que as empresas fizessem investimentos para sua modernização.

A estabilidade econômica, a abertura de mercado e a evolução tecnológica, em especial das técnicas para processamento digital de sinais possibilitaram que os sistemas de controle de acesso instalados no Brasil evoluíssem.

Dispositivos mecânicos como chaves e fechaduras, por exemplo, dependentes direta e exclusivamente da ação humana para seu controle evoluíram para sistemas biométricos capazes de identificar indivíduos por características físicas na maioria dos casos invisíveis para o olho humano.

Em conjunto com o desenvolvimento das redes comunicação, houve grande evolução no hardware, o que facilitou a integração dos dispositivos entre si e entre computadores o que favoreceu uma melhor interação homem máquina.

Atualmente os Sistemas de controle de acesso estão inseridos em todos os níveis da segurança patrimonial.

4.2 Origem da Tecnologia do Controle de Acesso

Muitos das tecnologias utilizadas no controle de acesso eram e muitos continuam sendo importados de fabricantes e distribuidores do Canadá e dos Estados Unidos.

Porém com o crescimento do mercado muitas dessas empresas que se dedicavam ao desenvolvimento e produção de tecnologias para segurança eletrônica foram incorporadas a grandes empresas do ramo de produtos elétricos e eletrônicos.

Um exemplo disso foi a Pelco, empresa norte americana com sede na cidade de Clovis no estado da Califórnia, conhecida por produzir equipamentos de altíssima qualidade para sistemas de circuito fechado de televisão que foi adquirida pela Schneider Electric no ano de 2007, que tornaram seus produtos mais competitivos no mercado internacional pela presença da Schneider em 130 países.

Outra grande empresa que entrou no mercado foi a General Eletric (GE) ao adquirir duas empresas do mercado de sistemas eletrônicos para controle de acesso a Casi-Rusco e a Infographics.

A Bosch entrou no mercado em 2003 com uma grande linha de produtos de desenvolvimento próprio.

Porém muitos desses produtos ainda possuem custo elevado devido às altas taxas para importação, porém com a abertura comercial para o mercado asiático surgiram equipamentos com qualidade aceitável e custo reduzido.

Desta forma houve um crescimento do setor e surgiram muitas empresas integradoras desses sistemas.

Porém, algumas empresas nacionais surgiram para desenvolver sistemas de controle de acesso, utilizando-se dos conceitos e arquiteturas dos sistemas existentes criaram sistemas de fácil operação em português e ofereceram a clientes a possibilidade de customização dos recursos dos softwares, serviço esse que empresas de produtos importados não oferecem.

4.3 Sistemas Brasileiros de Controle de Acesso

Atualmente no Brasil boa parte dos sistemas de controle de acesso instalados são de fabricação nacional os quais possuem custos acessíveis, evoluíram de forma a serem competitivos em termos de qualidade com os importados alem de ser flexível a maioria das necessidades de cada cliente.

Mesmo assim algumas empresas multinacionais por possuírem acordos comerciais com outras grandes empresas exigem que o mesmo sistema seja instalado em sua matriz seja instalado em suas filiais.

4.4 Primeiros Recursos Eletrônicos de Controle de Acesso

Os primeiros recursos eletrônicos utilizados para controle de acesso foram os interfones, instalados nas portarias de empresas e edifícios residenciais e comerciais.

Na época, o porteiro seguia a norma de abrir a porta ou portão somente após o individuo se identificar verbalmente, paralelo a isso foi inventada a fechadura eletromecânica, as quais continuam sendo utilizadas, mas a principio eram acionadas por interruptores instalados nos interiores das portarias.

Com o avanço das tecnologias de processamento digital de sinais e da informática foram possíveis criar diversas tecnologias em especial as tecnologias de identificação, principalmente as biométricas.

Voltar para o Índice

5. Funções do Controle Acesso

Controle de aceso nada mais é do que toda a aplicação de procedimentos e equipamentos que ofereçam total gerência sobre permitir ou não a entrada ou saída de pessoas ou objetos , assim como o acesso a informações, de um ambiente físico ou lógico da organização.

Sua principal função é assegurar que todas as pessoas, objetos e informações estejam em um ambiente tranquilo e seguro.

Um bom sistema de controle de acesso deve assegurar entrada fácil e simplificada às pessoas devidamente autorizadas e impedir o acesso de pessoas não autorizadas.

Além disso, é importante saber quem entrou e saiu de suas dependências, em quais horários, o que veio fazer, onde foi etc.

O controle de acesso é crucial para Segurança Física de um local: no momento em que uma pessoa estranha ou visitante passa pela triagem do controle de acesso, já dá para perceber se a organização tem preocupação com a segurança ou não.

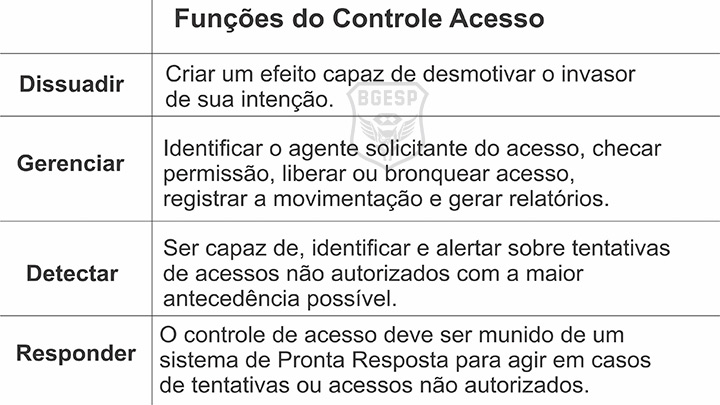

Com foco na segurança, destacam-se ainda as funções do sistema de controle de acesso:

- Dissuadir;

- Gerenciar;

- Detectar; e

- Responder.

5.1 Dissuadir

O controle de acesso deve ser visível e capaz de criar de um ambiente pouco atraente para os criminosos.

Ele deve ser capaz de dissuadir o invasor potencial, ou seja, de criar um efeito capaz de desmotivar o invasor de sua intensão.

Nesse sentido, tudo o que aumenta a probabilidade de que as ações de um invasor sejam percebidas, observadas e relatadas a segurança da organização ou a a polícia se torna uma fator gerador de desmotivação ao a tentativa de invasão.

5.2 Gerenciar

O controle de acesso tem a função de gerenciar a movimentação no ambiente, deve ser capaz de :

- Identificar o agente solicitante do aceso;

- Checar a permissão de acesso;

- Bloquear acessos indesejáveis;

- Autorizar ou negar o acesso, mediante existência de autorização ou não;

- Registrar a movimentação refente ao acesso permitido;

- Identificar, alertar e registrar tentativas de acesso não autorizado;

- Permitir consultas e emitir relatórios sobre os acessos consentidos, com detalhamento da sua movimentação, assim como das tentativas de acessos não autorizadas.

5.3 Detectar

Mesmo com os melhores planos de controle de acesso, sempre há uma chance de que a tentativa da invasão ocorrerá. Segurança total e risco zero não existem.

Ciente dessa possibilidade, o controle de acesso deve ser capaz de, identificar e alertar sobre tentativas de acessos não autorizados com a maior antecedência possível;

O quanto antes se detecta a tentativa da ação invasora mais aumenta as chances de que o invasor seja neutralizado e detido no curso da sua ação delinquente.

A detecção precoce pode ser realizada por vários meios.

Os melhores dispositivos de detecção são pessoas alertas e comprometidas com a segurança do local e do bem.

No que refere a segurança física, o mercado de segurança eletrônica atualmente oferece diversos sistemas eletrônicos de segurança, que podem ser empregados para detectar tentativas de acessos não autorizados.

No que se refere a Segurança da Tecnologia da Informação, o mercado dispõe de diversos meios e técnicas para detectar e intervir nas tentativas de invasão e comprometimento dos ambientes computacionais, envolvendo antiviris e softwares de gestão de ambiente lógico..

A presença de pessoas alertas e motivadas na execução de suas atividades, somada a presença de dispositivos controle de acesso, envia uma mensagem ao criminoso em potencial que suas ações serão detectadas e de que ele poderá ser detido.

Esse risco de detecção reduz o nível de conforto e facilidade do criminoso, como resultado, a oportunidade também é reduzida, defende a Teoria da Prevenção pela Oportunidade.

5.4 Responder

O controle de acesso deve ser munido de uma Pronta Resposta para agir em casos de tentativas ou acessos não autorizados.

Ela deve ser capaz de interceptar e neutralizar o ataque os mais rápido possível e na medida necessária.

No caso da segurança física, a pronta resposta deve ser capaz de interceptar a ação criminosa e oferecer resistência a tentativa de acesso ao ativo a ser protegido até a chegada dos reforços da segurança pública.

A capacitação e os recursos da força de pronta resposta devem ser compatíveis a necessidade de segurança do ambiente a ser protegido, assim como da ameça potencial identifica.

Voltar para o Índice

6. Importância do Controle de Acesso

Barreiras físicas, dispositivos de detecção de intrusão, iluminação de proteção e agentes de segurança, oferecem uma boa salvaguardas de segurança física para a organização; no entanto, eles sozinhos não são suficientes.

Para que um sistema de segurança física seja eficaz se faz necessário um bom sistema de controle de acesso, que deve ser estabelecido e mantido para impedir entrada não autorizada.

Procedimentos eficazes de controle de acesso impedem a introdução de dispositivos, materiais e componentes prejudiciais a organização.

Eles minimizam apropriação indébita, furto ou comprometimento de material ou registro informações controlando acesso de pessoas, pacotes, materiais e movimentação de propriedades.

O controle de acesso impacta diretamente no bem-estar das pessoas, no sigilo das informações e na integridade do patrimônio da organização.

Ele é extremamente importante para a mitigação de riscos e para segurança da instalação.

Voltar para o Índice

7. Política de Investimento do Controle de Acesso

O investimento no controle de acesso a ser adotado pela organização, estarão diretamente ligados à importância de seus ativos, observando sempre a relação custo/beneficio.

Uma política de controle de acesso eficaz dependerá muito mais da gestão dos processo de segurança do que apenas do uso de tecnologia.

Nesse sentido, é fundamental uma análise de riscos da segurança da organização, para a definição de uma política de controle que atenda suas necessidades particulares.

Quanto maior o investimento em segurança preventiva menor será o dano em caso de eventos indesejáveis.

O investimento em questão não se refere apenas ao uso de tecnologia de de controle de acesso de ponta, mas também na forma como a empresa conscientiza e gerencia seu quadro de empregados e prestadores de serviço.

A necessidade e a intensidade do controle do controle acesso deve ser baseada na avaliação de risco da organização que mostrará onde o esforço deve ser concentrado.

Áreas como pesquisa e desenvolvimento, vendas e CPD, por exemplo, devem ter acesso restrito a quem trabalha lá, e fazem jus a um sistema de controle acesso específico.

Para ser eficiente, o controle de acesso deve começar no perímetro das instalações, que pode ser uma cerca, muro e etc. Dirigindo-se para o local a ser protegido, seguindo a Técnica da Defesa em Profundidade.

Entre perímetro e edificações, podem ser adicionados uma cerca dupla, holofote, câmeras de segurança, raios infravermelhos e outros equipamentos altamente sofisticados usado para detectar intrusos.

Voltar para o Índice

8. Princípio de Funcionamento

O controle de acesso trata prioritariamente a identificação das pessoas, veículos e objetos, verificando suas autorizações de entrada e saída, e registra suas movimentações nos ambientes controladas.

De forma geral, a confirmação da autorização para acesso envolve o uso de três recursos:

- Algo que a pessoa sabe – Pode ser um código de acesso ou senha supostamente conhecida apenas pelo indivíduo;

- Algo que o indivíduo possui – Por exemplo, um certificado aprovado cartão de identificação (ID) ou um token que não pode ser facilmente falsificado.

- Algo físico e único sobre o indivíduo – Este poderia ser um recurso biométrico, como impressão digital, íris ou assinatura da retina, voz ou características faciais de uma pessoa.

Os projetos desses sistemas devem seguir alguns critérios básicos para atender seus objetivos, dentre os quais se destacam:

8.1 Definição dos perímetros a ser controlado:

Os perímetros são espaços internos, as áreas das edificações, incluindo o limite periférico, que podem ter todas suas conexões controladas.

Como exemplo pode ser citado salas com as suas portas, as salas são o perímetro de controle e as portas suas conexões controladas.

Outro exemplo seria o muro ou alambrado e portaria de uma empresa, onde toda área murada é o perímetro de controle e a portaria dotada de dispositivos de bloqueio (portões, cancelas e catracas) é a conexão

controlada.

8.2 Definição dos critérios de verificação:

São os parâmetros estabelecidos para as pessoas, veículos ou objetos pelos quais o sistema permitirá ou não a entrada ou saída no perímetro de controle.

Os critérios de verificação é a forma de identificação do individuo ao sistema de controle de acesso, seja uma senha, cartão ou características biométricas.

Os critérios de verificação estão contidos nas tecnologias existentes e são considerados os parâmetros mais importantes no controle de acesso, pois é o que difere os indivíduos no sistema e serão abordados com mais detalhes mais adiante neste trabalho.

Voltar para o Índice

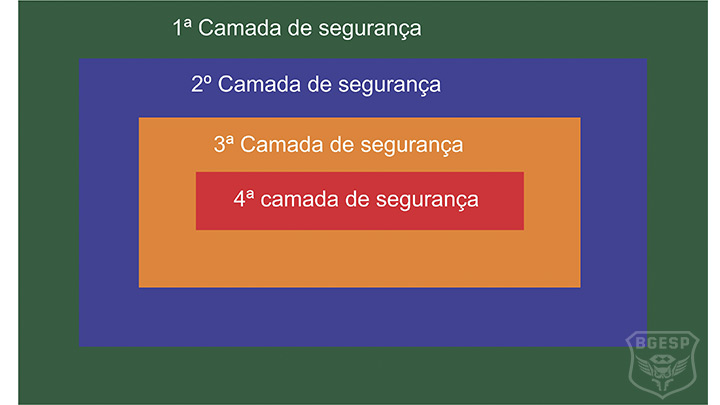

9. Níveis de Controle de Acesso

Seguindo os princípios da Teoria da Defesa em Profundidade, um sistema de controle de acesso deve ser projetado e implementado com adoção de várias camadas de segurança.

A subitens abaixo ilustram os níveis de controle de acesso de uma organização, começando pelas portarias até áreas específicas, a partir dela serão citados exemplos de aplicação dos sistemas de controle.

Cada um dos níveis apresentados proporciona uma etapa do controle de acesso e podem ser representadas da seguinte forma:

9.1 Primeira Camada

A primeira camada pode ser representada pelo local de chegada das pessoas ou veículos a organização, ou seja, as portarias, que mais do que controlar acesso tem a função de identificar, orientar e direcionar as pessoas para as áreas desejadas.

A partir dessa área se começam os controles procedimentais, ou seja, a partir dessa área todas as atividades devem se sujeitar as normas e procedimentos de segurança da organização.

A continuidade do fluxo é uma das principais preocupações por principalmente nos horários entrada e saída dos empregados, por isso os procedimentos nessa área devem ser rápidos e precisos.

Normalmente essas áreas utilizam dispositivos de bloqueio como catracas e cancelas para restringir e registrar, principalmente os horários de entradas e de saídas.

9.2 Segunda Camada

A segunda camada pode ser representada pelo caminho interno que direciona as pessoas aos departamentos da empresa, os quais podem ser compostos por escadarias, elevadores e corredores.

Na maioria dos casos os dispositivos de bloqueio utilizados são portas muitas vezes sem sistema eletrônico de controle para facilitar a integração entre os departamentos.

9.3 Terceira Camada

A terceira camada são as áreas internas aos departamentos, dependendo do departamento das políticas da empresa circulação de pessoas nesta área é restrita somente a funcionários deste setor, caso haja algum terceiro este deve estar acompanhado de algum funcionário da área.

9.4 Quarta Camada

A quarta camada é representada pelas áreas especificas. Essas áreas são de competência de algum departamento e pode estar contida em um espaço segregado dentro do departamento ou até mesmo em alguma área fora deste.

O acesso as áreas especificas muitas vezes é permitido somente a alguns funcionários de determinado departamento, por exemplo, o acesso ao CPD é permitido somente aos funcionários de TI, ou ainda somente ao funcionário de Ti responsável pelos servidores.

Voltar para o Índice

10. Sistemas de Controle de Acesso

O sistemas de controle de acesso refere-se aos meios utilizados para execução do controle de acesso, envolvem: chaves, trancas, guardas, crachás, cercas,vídeos, smartcards, biometria e etc., além da aplicação de normas e procedimentos utilizados pela organização para esse fim.

O controle de controle também inclui o software para gerenciar os bancos de dados ou outros registros dos que autorizam a entrada, bem como os meios físicos de restringindo a entrada ou saída (sistemas de bloqueio.

Voltar para o Índice

11. Tecnologias para a gestão e controle de acesso

Existem várias tecnologias utilizadas no controle de acesso que, combinadas, protegem ambientes físico ou lógico. Listamos abaixo algumas delas:

11.1 Identificação por senha:

Autoriza a entrada de pessoas no ambiente mediante digitação de senha de acesso. Esta tecnologia se destaca por ser de fácil operação do usuário e por permitir gerir a entrada e saída de pessoas facilmente.

É frequentemente utilizada em sistemas simples. Em outras palavras, para ambientes que requerem baixo nível de segurança.

É considerada uma das tecnologias mais inseguras. É fácil de usar e gravar, mas pode ser repassada a terceiros sem autorização da gestão da empresa.

É uma forma de controle de acesso de baixo custo, pois não requer nenhum grande recurso tecnológico para a leitura. O porém, aqui, é que pode ser facilmente falsificado.

Esta tecnologia é geralmente utilizada em ambientes que precisam monitorar o acesso, mas não necessitam de alto nível de segurança.

11.2 Identificação por Crachás e cartões

De uso pessoal e intransferível, é com os cartões ou mesmo com os crachás de identificação que o acesso é liberado. Os principais tipos são:

11.2.1 Cartão Magnético:

Cartão magnético é aquele que tem uma tarja preta, chamada fita magnética. Um dispositivo lê as informações contidas na fita e as repassa ao sistema.

11.2.2 Cartão com Código de Barras:

Cartão com código de barras é aquele que possui o código de barras, constituído por gráficos gerados a partir de números, letras ou símbolos, gerando uma codificação específica que é enviada ao sistema por um leitor.

11.2.3 Cartão de Proximidade:

Cartão de proximidade é aquele que tem um chip interno com um código único e uma antena que funciona por radiofrequência.

Basta aproximá-lo do leitor para que a antena receba os sinais das ondas de rádio e, por circuito interno, transmita para o leitor as informações gravadas no chip e as repasse ao sistema.

11.2.4 Cartão com Chip:

Cartão com chip, também chamado de SmartCard, ele tem um chip embutido com as informações.

11.3 Identificação por Biometria

A palavra biometria significa medição biológica e leva em conta uma amostra do corpo da pessoa.

A mais comum é a impressão digital, mas outras formas ganham espaço. Já existe, inclusive, a biometria comportamental, que analisa uma característica ou trejeito da pessoa. Confira abaixo o que pode ser analisado na biometria:

11.3.1 Biometria fisiológica:

- Impressão digital;

- Veias das mãos;

- Íris;

- Retina;

- Geometria da mão.

11.3.2 Biometria Comportamental:

- Padrão de digitação;

- Assinatura;

- Modo de caminhar.

11.4 Principais bloqueadores físicos

Os sistemas de controle de acesso são compostos por um conjunto de recursos dentre eles estão o bloqueadores, que tem a função de bloquear e controlar os acessos físicos no perímetro delimitado.

11.4.1 Catraca Controle de Acesso:

Catraca é o equipamento que permite a passagem da pessoa identificada e trava em seguida, não deixando que alguém não identificado acesse o local;

11.4.2 Torniquete:

Torniquete funciona pelo mesmo princípio da catraca, mas é bem maior e mais difícil de ser ultrapassado.

11.4.3 Cancela:

Cancela também funciona de forma semelhante à catraca e ao torniquete, abrindo apenas para o acesso da pessoa autorizada com veículo.

11.4.4 Porta com controle acesso de teclado:

Mantém a porta sempre fechada e só libera o acesso quando o usuário digita um código de identificação.

11.4.5 Porta com eletroímã:

Porta com eletroímã, o sistema faz com que ela esteja sempre fechada, evitando que permaneça entreaberta pela ação do vento ou de uma pessoa que não a fechou corretamente. A ação do ímã é paralisada quando o usuário é identificado e tem seu acesso liberado.

11.4.6 Porta com fecho magnético:

Porta com fecho magnético é semelhante à porta com eletroímã, mantém a porta sempre fechada e só libera o acesso quando o usuário é identificado pelo sistema.

Voltar para o Índice

12. Você Gostou? Sem sim, colabore com o crescimento do Blog

Para continuar publicando e disponibilizando os artigos de forma gratuita a todos, solicito a você leitor ou leitora, que ajude na divulgação e crescimento do blog, fazendo pelo menos uma das práticas a seguir:

- Deixe seu comentário no final do artigo, ele é muito importante para nós;

- Divulgue, curta e compartilhe as publicações com seus amigos pelas redes sociais;

- Leia mais um artigo, essa prática nos ajuda muito;

- Inscreve-se na nossa Newsletter.

Convido você a se inscrever para acompanhar as publicações do nosso blog, os links para cadastro estão na lateral do blog para acessos com desktop ou logo abaixo para acessos com celular.

Obrigado pelo tempo disponibilizado na leitura de nosso artigo, espero que tenha sido útil pra você!

Forte abraço e sucesso!

José Sérgio Marcondes

Acesse o botão a seguir e você encontrará uma lista de posts relacionados ao tema desse post, que lhe serão muito úteis como leitura complementar a esse assunto.

Voltar para o Índice

13. Dados para Citação em Trabalhos

MARCONDES, José Sérgio (04 de fevereiro de 2020). Controle de Acesso: O que é, Qual seu objetivo, Como Funciona. Disponível em Blog Gestão de Segurança Privada: https://gestaodesegurancaprivada.com.br/controle-de-acesso-o-que-e-objetivos-tipos-funcionamento/ – Acessado em (inserir data do acesso).

Voltar para o Índice

14. Referencias Bibliográficas

MANDARINI, M.; Segurança Corporativa Estratégica. 1. Ed. Manole LTDA.: Barueri, 2005.

BRASILIANO, A.C.R.; BLANCO L. Planejamento Tático e Técnico Em Segurança Empresarial. 1. Ed. Sicurezza: São Paulo, 2003.

Prof Wilmar A. C. Peixoto,Prof HMoura – Segurança Física – Curso de Gestão da Segurança nas Organizações – 2004.

URPURA, Philip P. Security and Loss Prevention. 3ed. Newton, Massachusetts: ButterworthHeinemann, 1998.

Controle de Acesso: garanta a segurança para o bom funcionamento do seu negócio – e-book Senior

Junte-se ao Nosso Grupo de WhatsApp!

Quer ser o primeiro a receber as novidades do nosso blog? Não perca tempo! Junte-se ao nosso grupo no WhatsApp e fique sempre atualizado(a) com as últimas postagens e atualizações!

Sobre o Autor

4 Comentários

![Crachá de Identificação [Cartão de Identificação] O que é? Importância](https://gestaodesegurancaprivada.com.br/wp-content/uploads/cartao-de-identificacao-1.jpg)

Olá Leandro Abreu!

Obrigado pelo seu comentário, fico feliz em saber que o artigo está sendo útil pra vc. Parabéns pela graduação.

Forte abraço e sucesso.

Artigo muito bacana. Estou desenvolvendo minha tese de graduação e esse conteúdo está auxiliando.

Olá Júnior!

O Estatuto está aguardando a aprovação no Senado Federal, com previsão de ocorrer até março de 2020.

Em relação ao porte de arma para o vigilante fora do horário de serviço, depende ainda do Congresso Nacional e não tem uma previsão exata de ocorrer.

Forte abraço e sucesso.

Bom dia Sr José Sergio , alguma novidade sobre estatuto Seguranca Privada ?e sobre porte de armas para vigilante? Obrigado .