O que Significa Segurança da Informação?

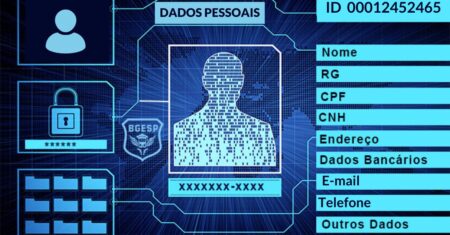

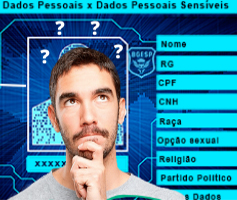

A Segurança da Informação pode ser definida como a prática de proteger os dados e informações contra acessos não autorizados, uso indevido, divulgação, interrupção, modificação ou destruição, garantindo a confidencialidade, integridade e disponibilidade dos dados ao longo de seu ciclo de vida.

- Proteção contra Acessos Não Autorizados: Implementa medidas para evitar que indivíduos ou sistemas não autorizados acessem informações confidenciais. Isso inclui o uso de criptografia, controle de acesso e autenticação.

- Uso Indevido e Divulgação: Impede que dados sejam usados ou divulgados de maneira inadequada, garantindo que apenas pessoas com permissão possam visualizar ou manipular informações específicas.

- Interrupção: Protege os sistemas e dados contra interrupções que possam afetar a disponibilidade dos serviços, através de redundância, backups e planejamento de recuperação de desastres.

- Modificação e Destruição: Prevê e impede alterações não autorizadas ou destruição dos dados, mantendo a integridade e disponibilidade da informação.

O que é Segurança da Informação?

A Segurança da Informação é a prática de proteger informações importantes de uma pessoa ou organização contra acessos, divulgações, alterações ou usos não autorizados. Isso inclui dados digitais, como arquivos e documentos em formato eletrônico, mas também se aplica a informações em papel, mídia física, e até mesmo à fala humana.

Ela vai além das simples medidas técnicas de TI, incorporando políticas, procedimentos, processos e educação contínua para proteger os dados e assegurar que as informações sejam adequadamente protegidas.

O objetivo da Segurança da Informação é garantir que as informações confidenciais permaneçam confidenciais, que os dados sejam precisos e completos, e que os sistemas e redes estejam disponíveis quando necessário.

Qual é o Conceito de Segurança da Informação?

O conceito de Segurança da Informação se caracteriza por um conjunto de práticas, políticas e tecnologias destinadas a proteger os dados e informações contra acessos não autorizados, uso indevido, divulgação, interrupção, modificação ou destruição.

Ela é concebida para garantir que os dados permaneçam seguros e acessíveis apenas a pessoas autorizadas, mantendo sua integridade e disponibilidade ao longo de seu ciclo de vida.

Objetivos da Segurança da Informação

O principal objetivo da segurança da informação é proteger os ativos informacionais das pessoas e organizações contra diversas ameaças.

Para atingir esse objetivo principal, outros objetivos secundários, comumente referidos como os pilares da segurança da informação, são estipulados e incluem:

- Garantir que a informação seja acessível apenas por pessoas autorizadas, evitando o acesso não autorizado.

- Garantir que os dados e informações permaneçam precisos, completos e não sejam alterados indevidamente, assegurando que a informação seja confiável e exata.

- Garantir que as informações e recursos estejam acessíveis quando necessários por pessoas autorizadas, assegurando que os sistemas de TI estejam operacionais e disponíveis para uso.

- Assegurar que a identidade das partes envolvidas na comunicação ou transação seja confirmada e que a origem dos dados seja verificada, garantindo que as informações sejam genuínas e provenientes de uma fonte confiável.

- Assegurar que uma parte em uma comunicação ou transação não possa negar a autoria ou a participação no envio ou recebimento de dados, proporcionando evidências de que uma transação ou comunicação realmente ocorreu.

Quais são os 5 Pilares da Segurança da Informação?

Os cinco pilares da segurança da informação, frequentemente referidos como os princípios fundamentais que guiam a proteção dos dados e sistemas, são os fundamentos sobre os quais se constrói a proteção dos dados e sistemas de uma organização.

Eles fornecem uma estrutura para garantir que informações sensíveis sejam gerenciadas e protegidas de maneira adequada.

Os cinco pilares da segurança da informação incluem Confidencialidade, Integridade, Disponibilidade, Autenticidade e Não-repúdio. Cada um desempenha um papel crucial na manutenção da segurança da informação. A seguir vamos explorar cada um desses pilares em detalhes:

1. Confidencialidade

A confidencialidade assegura que a informação seja acessível somente por pessoas autorizadas.

Este pilar protege os dados sensíveis contra acessos não autorizados e garante que informações privadas ou confidenciais permaneçam protegidas. Medidas comuns para manter a confidencialidade incluem:

- Criptografia: Encriptação de dados para torná-los ilegíveis a usuários não autorizados.

- Controles de Acesso: Limitação do acesso a informações apenas a indivíduos ou sistemas autorizados.

- Autenticação: Uso de senhas, tokens, biometria ou outros métodos para verificar a identidade dos usuários.

2. Integridade

A integridade garante que a informação permaneça correta e completa e não seja alterada de forma não autorizada.

Este pilar assegura que os dados são precisos e confiáveis ao longo de seu ciclo de vida. Para manter a integridade, são utilizadas técnicas como:

- Assinaturas Digitais: Garantem que os dados não foram alterados desde que foram assinados.

- Hashes Criptográficos: Verificam a integridade dos dados comparando valores de hash.

- Controles de Versionamento: Mantêm registros de alterações e versões anteriores dos dados.

3. Disponibilidade

A disponibilidade garante que a informação esteja acessível e utilizável quando necessária por usuários autorizados.

Isso implica que os sistemas e dados estejam operacionais e acessíveis em tempo hábil. Medidas para assegurar a disponibilidade incluem:

- Redundância: Implementação de sistemas de backup e redundância para prevenir falhas de serviço.

- Backups Regulares: Cópias regulares dos dados para recuperação em caso de perda.

- Manutenção Preventiva: Atualizações e verificações regulares para evitar falhas de sistema.

4. Autenticidade

A autenticidade assegura que tanto a informação quanto a fonte da informação são genuínas.

Este pilar é crucial para verificar a identidade das partes envolvidas na comunicação e a validade das informações transmitidas. Métodos para garantir a autenticidade incluem:

- Certificados Digitais: Validam a identidade de usuários e sistemas na comunicação online.

- Protocolos de Autenticação: Utilizam métodos como autenticação de dois fatores (2FA) para confirmar a identidade dos usuários.

5. Não Repúdio

O não repúdio garante que uma parte em uma transação não possa negar a autoria de uma ação ou comunicação.

Este princípio é importante para responsabilização e legalidade. Ferramentas que suportam o não repúdio incluem:

- Assinaturas Digitais: Vinculam a identidade do assinante à mensagem ou documento, impedindo a negação de autoria.

- Logs de Auditoria: Registram ações e eventos para fornecer evidências de atividades.

A compreensão e implementação desses cinco pilares são fundamentais para estabelecer um ambiente seguro e confiável para a gestão da informação.

Eles fornecem uma estrutura abrangente que ajuda as organizações a proteger seus dados contra ameaças e garantir a integridade, confiabilidade e disponibilidade dos sistemas de informação.

Como Funciona a Segurança da Informação?

A segurança da informação é um campo multidisciplinar que envolve a implementação de diversas práticas, políticas, procedimentos e tecnologias para proteger a integridade, confidencialidade e disponibilidade dos dados.

Ela funciona através de um conjunto coordenado de medidas que visam mitigar riscos, prevenir acessos não autorizados, e garantir que os dados sejam seguros e acessíveis quando necessário.

Abaixo está uma visão detalhada de como a segurança da informação funciona:

- Identificação e Classificação de Ativos: Antes de implementar medidas de segurança, é essencial identificar e classificar todos os ativos de informação, incluindo dados, hardware, software e pessoas.

- Avaliação de Riscos: A avaliação de riscos envolve a identificação, análise e avaliação de ameaças potenciais e suas implicações.

- Desenvolvimento de Políticas e Procedimentos de Segurança: Estabelecer políticas de segurança e procedimentos claros que definem como os dados e sistemas devem ser protegidos.

- Implementação de Controles de Segurança: Controles técnicos, administrativos e físicos são implementados para proteger os ativos de informação.

- Monitoramento e Detecção: Monitorar constantemente os sistemas e redes para identificar e responder a atividades anômalas e potenciais incidentes de segurança.

- Resposta a Incidentes: Preparar-se para responder eficazmente a incidentes de segurança para minimizar danos e recuperar rapidamente.

- Recuperação e Continuidade de Negócios: Garantir que a organização possa continuar operando e recuperar dados após um incidente de segurança.

- Auditoria e Revisão Contínua: Realizar auditorias regulares e revisões de segurança para garantir a conformidade com políticas e identificar áreas para melhoria.

- Conformidade e Governança: Assegurar que todas as práticas de segurança da informação estejam em conformidade com regulamentações e normas aplicáveis.

Principais Ameaças à Segurança da Informação

As ameaças de segurança da informação são eventos, ações, circunstâncias ou pessoas que têm o potencial de causar danos aos ativos de informação de uma organização, comprometendo sua confidencialidade, integridade ou disponibilidade.

Essas ameaças representam perigos para a segurança dos dados e sistemas de informação uma organização e podem ser intencionais ou acidentais. A seguir as principais categorias de ameaças à segurança da informação:

- Hackers e Ataques Cibernéticos: Pessoas ou grupos mal-intencionados que tentam explorar vulnerabilidades em sistemas de computador e redes para ganhar acesso não autorizado, roubar dados ou interromper serviços.

- Malware: Software malicioso, como vírus, worms, cavalos de Troia e ransomware, que pode infectar sistemas e dispositivos para causar danos, roubar informações ou exigir resgates.

- Phishing: E-mails ou mensagens falsas que fingem ser legítimas para enganar os destinatários e induzi-los a revelar informações confidenciais, como senhas e informações financeiras.

- Engenharia Social: Manipulação psicológica para enganar pessoas e obter informações confidenciais. Isso pode incluir pretextos, falsa identidade ou coerção.

- Acesso Não Autorizado: Pessoas não autorizadas que tentam ou conseguem acessar áreas ou sistemas de informação sensíveis.

- Roubo de Dispositivos: Perda ou roubo de dispositivos como laptops, smartphones ou unidades USB que contêm informações sensíveis.

- Desastres Naturais: Eventos naturais, como incêndios, inundações, terremotos ou tempestades, que podem danificar infraestrutura física e sistemas de TI.

- Erro Humano: Ações acidentais de funcionários que resultam na exposição ou perda de informações confidenciais, como enviar um e-mail para o destinatário errado.

- Espionagem Corporativa: Tentativas de obter informações estratégicas de uma organização por concorrentes ou governos.

- Falhas de Energia e Infraestrutura: Interrupções de energia elétrica, falhas de infraestrutura ou problemas de conectividade que afetam a disponibilidade de sistemas.

Principais Vulnerabilidades à Segurança da Informação

As vulnerabilidades à segurança da informação são fraquezas ou falhas em sistemas, redes, processos ou pessoas que podem ser exploradas por ameaças para comprometer a integridade, confidencialidade e disponibilidade dos dados.

Identificar e mitigar essas vulnerabilidades é crucial para proteger os ativos de informação de uma organização. A seguir algumas das principais vulnerabilidades à segurança da informação:

- Vulnerabilidades de Software: Erros ou falhas em programas de computador que podem ser explorados por atacantes para comprometer sistemas.

- Configurações Inadequadas: Configurações incorretas ou inadequadas de sistemas e dispositivos podem deixar brechas de segurança.

- Falta de Atualizações e Patches: Sistemas e softwares desatualizados que não receberam patches de segurança estão suscetíveis a ataques conhecidos.

- Falhas de Controle de Acesso: Controles de acesso inadequados ou ausentes podem permitir que usuários não autorizados acessem dados e sistemas sensíveis.

- Vulnerabilidades em Redes: As redes, incluindo LANs, WANs e redes sem fio, podem ter vulnerabilidades que permitem ataques.

- Erro Humano: Erros cometidos por funcionários ou usuários podem introduzir vulnerabilidades acidentais nos sistemas.

- Engenharia Social: A manipulação psicológica de pessoas para realizar ações ou divulgar informações confidenciais.

- Vulnerabilidades em Dispositivos Móveis e IoT: Dispositivos móveis e de Internet das Coisas (IoT) frequentemente possuem segurança inadequada.

- Falhas em Backups: Backups inadequados ou a falta deles podem resultar na perda permanente de dados importantes.

- Falta de Políticas de Segurança: A ausência de políticas de segurança robustas e bem implementadas pode deixar as organizações vulneráveis.

Principais Risco à Segurança da Informação

Os riscos de segurança da informação são a probabilidade de ocorrência de eventos adversos que podem resultar em perdas, danos ou comprometimento dos ativos de informação de uma organização.

Esses riscos representam situações nas quais as ameaças (eventos ou circunstâncias potencialmente prejudiciais) podem explorar vulnerabilidades para causar impactos negativos. Abaixo estão os principais riscos à segurança da informação:

- Risco de Acessos Não Autorizados: Acessos não autorizados a sistemas, dados ou redes podem levar a vazamentos de informações sensíveis, roubo de dados e outros incidentes de segurança.

- Risco de Malware: Malwares, como vírus, worms, trojans, spyware e ransomware, podem infectar sistemas, roubar dados, danificar arquivos e interromper operações.

- Risco de Phishing e Engenharia Social: Ataques de phishing e engenharia social visam enganar usuários para que revelem informações confidenciais ou realizem ações inseguras.

- Risco de Exploração de Vulnerabilidades de Software: Falhas e vulnerabilidades em software podem ser exploradas por atacantes para ganhar acesso não autorizado ou causar danos.

- Risco de Ataques de Negação de Serviço: podem sobrecarregar servidores e redes, tornando os serviços indisponíveis para os usuários legítimos.

- Risco de Ameaças Internas: Ameaças internas são causadas por funcionários ou contratados que têm acesso legítimo aos sistemas e podem abusar desse acesso.

- Risco de Perda ou Roubo de Dispositivos: A perda ou roubo de dispositivos móveis, laptops ou outros dispositivos de armazenamento pode levar à exposição de dados sensíveis.

- Risco de Falhas de Segurança na Nuvem: O uso de serviços de nuvem introduz riscos específicos, como falhas de configuração, acesso não autorizado e vulnerabilidades de APIs.

- Risco de Erros Humanos: Erros humanos, como configurações incorretas, divulgações acidentais e práticas de segurança inadequadas, podem comprometer a segurança da informação.

- Risco de Falhas de Backup e Recuperação: A falta de backups regulares e planos de recuperação pode resultar em perda permanente de dados em caso de falha ou ataque.

Principais Medidas de Segurança da Informação

As medidas de segurança da informação são as melhores práticas e controles que uma organização implementa para proteger seus ativos de informação contra ameaças e riscos.

A seguir algumas das principais medidas que as organizações devem considerar:

- Políticas de Segurança: Devem estabelecer diretrizes e regras para o uso seguro de ativos de informação. Essas políticas devem ser comunicadas e compreendidas por todos os funcionários.

- Controle de Acesso: Implementar sistemas de controle de acesso para garantir que apenas pessoas autorizadas tenham acesso a informações confidenciais e sistemas críticos.

- Criptografia: Utilizar a criptografia para proteger dados sensíveis em trânsito e em repouso

- Atualizações de Segurança: Manter sistemas operacionais, aplicativos e software de segurança atualizados com os patches mais recentes para corrigir vulnerabilidades conhecidas.

- Firewalls: Implementar firewalls para proteger a rede contra tráfego não autorizado e ameaças externas.

- Antivírus e Antimalware: Para proteger dispositivos e sistemas contra ameaças cibernéticas, como vírus, worms e ransomware.

- Conscientização e Treinamento: Conduzir programas de conscientização e treinamento para funcionários, a fim de educá-los sobre práticas seguras de segurança da informação e como reconhecer ameaças.

- Monitoramento de Segurança: Implementar ferramentas de monitoramento de segurança que rastreiam atividades suspeitas e alertam sobre possíveis ameaças em tempo real.

- Planos de Resposta a Incidentes: Devem descrever as ações a serem tomadas em caso de violação de segurança, incluindo notificação de autoridades e recuperação de sistemas.

- Backup e Recuperação de Dados: Realizar backups regulares de dados críticos e implementar procedimentos de recuperação para garantir a disponibilidade de informações após incidentes de segurança ou desastres.

- Gestão de Vulnerabilidades: Realizar análises de vulnerabilidade para identificar e corrigir vulnerabilidades em sistemas e aplicativos.

- Segurança Física: Proteger fisicamente os ativos de informação por meio de medidas como controle de acesso a instalações e armazenamento seguro de hardware.

- Auditorias de Segurança: Realizar auditorias de segurança regulares para avaliar a conformidade com políticas de segurança e identificar áreas de melhoria.

Qual a Importância da Segurança da Informação?

A segurança da informação é de vital importância para as organizações, indivíduos e a sociedade como um todo.

A crescente dependência de sistemas de informação e tecnologia digital para a condução de negócios, comunicações e atividades diárias significa que a proteção das informações é essencial para garantir a integridade, confidencialidade e disponibilidade dos dados.

A segurança da informação desempenha um papel crucial na proteção dos ativos, na manutenção da conformidade legal, na preservação da reputação e na continuidade das operações de negócios. É uma parte essencial da gestão de riscos em um mundo cada vez mais digital e interconectado.

A Segurança da Informação deve ser uma prioridade para todas as organizações, independentemente do tamanho ou setor. Investir nessa área é uma forma de proteger os ativos mais valiosos de uma organização e garantir a sua continuidade dos negócios.

Diferenças Entre Segurança De TI E Segurança Da Informação

A Segurança da Informação e a Segurança de TI são termos relacionados, mas têm focos e escopos ligeiramente diferentes. A seguir as principais diferenças entre esses dois conceitos:

A Segurança de TI tem um escopo mais estreito e concentra-se especificamente na segurança dos sistemas de tecnologia da informação, como redes, servidores, dispositivos e aplicativos.

A Segurança da Informação, por sua vez, tem um escopo mais amplo e engloba não apenas os aspectos tecnológicos da segurança, mas também políticas, procedimentos, práticas de gestão de riscos, conscientização dos funcionários e a proteção geral dos ativos de informação, independentemente de estarem em formato digital ou físico.

A Segurança da Informação Inclui aspectos técnicos, mas também aborda questões organizacionais, legais, de conformidade e de conscientização dos funcionários.

Ela envolve todas as partes interessadas na organização, desde a alta administração até os funcionários de todos os níveis, pois a conscientização e o comportamento seguro são aspectos críticos.

Em resumo, a Segurança de TI é uma parte essencial da Segurança da Informação, mas esta última é uma disciplina mais abrangente que aborda todos os aspectos da proteção de ativos de informação, incluindo políticas, pessoas, processos e tecnologia. Ambas são vitais para proteger uma organização contra ameaças e riscos de segurança.

5 Principais Erros Na Segurança Da Informação

A segurança da informação é uma área complexa e em constante evolução. Organizações e indivíduos frequentemente cometem erros que podem comprometer a proteção de dados e sistemas. Identificar e evitar esses erros é crucial para garantir uma postura de segurança robusta.

Abaixo estão listados alguns dos 5 principais erros na segurança da informação:

- Falta de Conscientização e Treinamento: A ausência de conscientização e treinamento adequados entre funcionários e usuários pode levar a práticas inseguras e ao desconhecimento das políticas de segurança.

- Senhas Fracas e Má Gestão de Senhas: O uso de senhas fracas ou fáceis de adivinhar, bem como a má gestão de senhas, pode facilitar o acesso não autorizado.

- Atualizações e Patches Ignorados: Ignorar ou adiar a aplicação de atualizações e patches de segurança pode deixar sistemas vulneráveis a exploits conhecidos.

- Falta de Backup e Planos de Recuperação de Desastres: Não ter backups regulares ou planos de recuperação de desastres bem definidos pode levar a perda irreversível de dados.

- Controle de Acesso Inadequado: A falta de controles de acesso adequados pode permitir que indivíduos não autorizados acessem dados sensíveis.

De quem é a responsabilidade pela segurança da informação?

A responsabilidade pela segurança da informação é compartilhada em toda a organização, desde a alta administração até os funcionários individuais.

A segurança da informação envolve uma abordagem colaborativa que requer o comprometimento de todas as partes interessadas para garantir a proteção eficaz dos ativos de informação e a gestão adequada dos riscos de segurança.

A seguir as principais áreas e partes interessadas que desempenham um papel na segurança da informação:

- Alta Administração: Incluindo o CEO e outros líderes executivos, é responsável por estabelecer a direção estratégica da segurança da informação, alocar recursos adequados e demonstrar um comprometimento com a segurança.

- Jurídico: Os departamentos jurídicos têm a responsabilidade de garantir que a organização esteja em conformidade com regulamentações e leis relacionadas à segurança da informação.

- Equipe de Segurança de TI: Incluindo especialistas em segurança da tecnologia da informação, é responsável por implementar medidas técnicas de segurança, como firewalls, antivírus, criptografia e gerenciamento de sistemas.

- Segurança Empresarial: Isso inclui a implementação atividades de inteligência e medidas de segurança física, como controle de acesso, vigilância e segurança de instalações.

- Gerentes de Departamento: São responsáveis por garantir que suas equipes sigam as políticas de segurança da informação e que os controles de segurança sejam implementados em suas áreas específicas de responsabilidade.

- Funcionários: Todos os funcionários da organização têm a responsabilidade de seguir as políticas de segurança da informação, aderir às práticas seguras e relatar incidentes de segurança.

- Comitê de Segurança da Informação: Alguns grupos organizacionais podem estabelecer um comitê de segurança da informação composto por membros de várias áreas para coordenar esforços e garantir a eficácia das práticas de segurança.

- Fornecedores e Parceiros: As organizações também devem considerar a segurança da informação em relação a fornecedores e parceiros de negócios, garantindo que eles atendam a padrões de segurança e protejam os dados compartilhados.

O que faz um Profissional de Segurança da Informação?

Um profissional de segurança da informação desempenha um papel crucial na proteção dos dados e sistemas de uma organização.

Suas responsabilidades abrangem uma ampla gama de atividades. A seguir, algumas das principais funções e responsabilidades de um profissional de segurança da informação:

- Desenvolvimento e Implementação de Políticas de Segurança: Desenvolvem e implementam políticas e procedimentos que protegem os ativos de informação da organização.

- Gestão de Riscos: Conduzem avaliações de risco para identificar vulnerabilidades e ameaças potenciais e implementam medidas de proteção contra os riscos identificados.

- Monitoramento e Detecção de Incidentes: Monitoram sistemas e redes para detectar atividades suspeitas e respondem a incidentes de segurança.

- Auditorias e Conformidade: Realizam auditorias de segurança para garantir conformidade com regulamentações e normas.

- Treinamento e Conscientização: Desenvolvem e conduzem programas de treinamento e conscientização de segurança para funcionários.

Formação e Tipos de Cursos na Área da Segurança da Informação

- Cursos Básicos: Esses cursos são projetados para iniciantes que desejam entender os fundamentos da segurança da informação. Exemplo: Introdução à Segurança da Informação e Segurança Cibernética para Iniciantes

- Certificações Profissionais: Certificações são credenciais reconhecidas que validam o conhecimento e as habilidades de um profissional em segurança da informação; Exemplo: Certified Information Systems Security Professional (CISSP e Certified Information Security Manager (CISM).

- Cursos Acadêmicos: Programas de graduação e pós-graduação oferecidos por universidades e instituições acadêmicas. Exemplo: Bacharelado em Segurança da Informação, Mestrado em Segurança da Informação.

A diversidade de cursos em segurança da informação reflete a complexidade e a importância do campo. Desde cursos introdutórios para iniciantes até certificações avançadas e especializações, há opções para todos os níveis de experiência e interesses.

Escolher o curso certo depende dos objetivos de carreira, áreas de interesse específicas e o nível atual de conhecimento do profissional. A educação contínua é crucial neste campo, dada a rápida evolução das ameaças e tecnologias.

Conclusão

Neste artigo, exploramos desde a definição da Segurança da Informação até os pilares, ameaças, riscos e medidas de proteção.

Agora que entendemos a importância de manter nossos ativos de informações seguros, a mensagem é clara: a segurança da informação é um imperativo, seja para empresas, governos ou para nossas vidas pessoais.

A partir de agora, lembre-se sempre de que a informação tem valor e que a confidencialidade, integridade e disponibilidade dela são fundamentais.

A conscientização e a educação são as suas maiores aliadas na proteção da informação. Proteja seus dados e informações sensíveis!

Para continuar aprofundando seus conhecimentos sobre a segurança da informação, convido você a explorar meu próximo artigo sobre “Gestão da Segurança da Informação“. Lá, você aprenderá a desenvolver estratégias robustas para proteger seus ativos de informação e a enfrentar os desafios em constante evolução que o mundo atual apresenta.

Leia também…

Sugiro a leitura dos artigos a seguir como forma de complementar o aprendizado desse artigo.

Plano de Segurança da Informação (PSI): O que, Como Elaborar, Exemplo

Política de Segurança da Informação PSI: O que é, Objetivos, Importância

Gestão de Segurança da Informação: O que é, O que faz, Processos

Dados para Citação Artigo

MARCONDES, José Sergio (22 de janeiro de 2016). Segurança da Informação: Conceitos, Fundamentos e os 5 Pilares. Disponível em Blog Gestão de Segurança Privada: https://gestaodesegurancaprivada.com.br/conceito-de-seguranca-da-informacao-organizacional/– Acessado em (inserir data do acesso).

Junte-se ao Nosso Grupo de WhatsApp!

Quer ser o primeiro a receber as novidades do nosso blog? Não perca tempo! Junte-se ao nosso grupo no WhatsApp e fique sempre atualizado(a) com as últimas postagens e atualizações!

Sobre o Autor

19 Comentários

Olá Pedro!

Obrigado pelo seu comentário.

Forte abraço e sucesso.

Ilustre José Marcondes

Parabéns

Quero parabeniza-lo pelo esforço em colocar a disposição pública matéria de capital importância no que tange a questões de segurança de informação e segurança cibernética.

Só angolano, pioneiro nas lides das tecnologias, mas alguem apaixonado por questões de segurança informática, até porque o nossos dias impõe-nos preocupações acrescidas quanto a estas questões.

Reiteiro os meus parabéns, e agora que o encontrei continuarei sigui-lo para beber cada vez mais de sua experiência nestas e outras matérias no que concerne as TICs.

Olá Evone!

Obrigado pelo seu comentário.

Estou escrevendo um artigo sobre o PNPC e devo publica-lo nos próximos dias.

Forte abraço e sucesso.

Achei a matéria muito interessante!

E a ABIN foram muito criativos ao criarem o programa PNPC, e gostaria de saber mais sobre esse programa, o que faço?

Olá André Leote!

Obrigado pelo seu comentário, forte abraço e sucesso!

ola,meu nome é André leote e gostei muito do blog,parabens.

conteúdo diferenciado ficarei atento as suas postagens,abraço

Olá Vilfrid!

Obrigado pelo seu comentário!

Forte abraço e sucesso!

Show estas informações, parabéns pelo artigo!

Olá Weller Gomes!

Fico muito feliz em saber que os artigos estão sendo úteis pra você.

Forte abraço e sucesso na sua carreira.

Seus artigos são de grande utilidades para mim, muito obrigado vou tirar proveito deles em um trabalho acadêmico

Olá Francisco Amorim !

Obrigado pelo seu comentário.

Forte abraço e sucesso na sua carreira!

Trabalho na Segurança desde os tempos do Executo, e já são mais de 25 anos na Segurança Privada, e nesses mais de 30 anos, nunca vi um blog tão responsável, parabéns pelo trabalho, atualmente estou terminando o curso de Gestão em Segurança Privada, e fico muito feliz em poder constatar que pessoas como você, se preocupa em dividir informação de qualidade, para um mercado que necessita estar atualizado.

Olá Fabiano Coan!

Obrigado pelo seu comentário reforçando a importância da segurança da informação e parabéns ai na empresa pela dedicação ao assunto.

Forte abraço e sucesso na sua carreira!

Bom dia.

Atuo como líder de TI e esse assunto de Segurança da Informação está sendo levado muito a sério aqui na empresa, diria que estamos com 50% da implantação da PSI e ainda há muito o que se fazer.

Já é possível percebermos as mudanças de hábitos de todos através das campanhas de conscientização que realizamos internamente. Esta é uma área bem ampla e que pode trazer inúmeros benefícios para as organizações, auxiliando inclusive a TI para que atue mais junto a área estratégica e deixei de atuar tão reativamente.

Belo artigo José S. Marcondes!

Abraço

MUITO OBRIGADO

Olá José Sewverino! fico muito feliz por saber que acompanha os meus artigos no site e que compartilha com seus colegas, são pessoas como você que precisamos para elevar nossa categoria profissional, parabéns!!! vou cadastrar seu e-mail e todo as vez que um artigo novo for publicado você será avisado por e-mail.

Forte abraço e sucesso na sua carreia profissional.

Olá Firmino!fico muito feliz em saber que meu artigo será de grande utilidade pra você.

Forte abraço e sucesso na sua carreira!

Muito obrigado e os meus agradecimentos sinceros, foi muito útil esta informação e calhou-me um trabalho sobre o assunto e vou tirar o maior proveito dele.

Quero parabenizar pelo trabalho que esta mim propondo ai ver este site fiquei muito interessado porque tem muitas dicas importantes. Sempre imprime e manda para os meus companheiros que trabalha n o setor de segurança onde faço parte a um bom tempo. Pode mandar amigo para o meu e-mail.